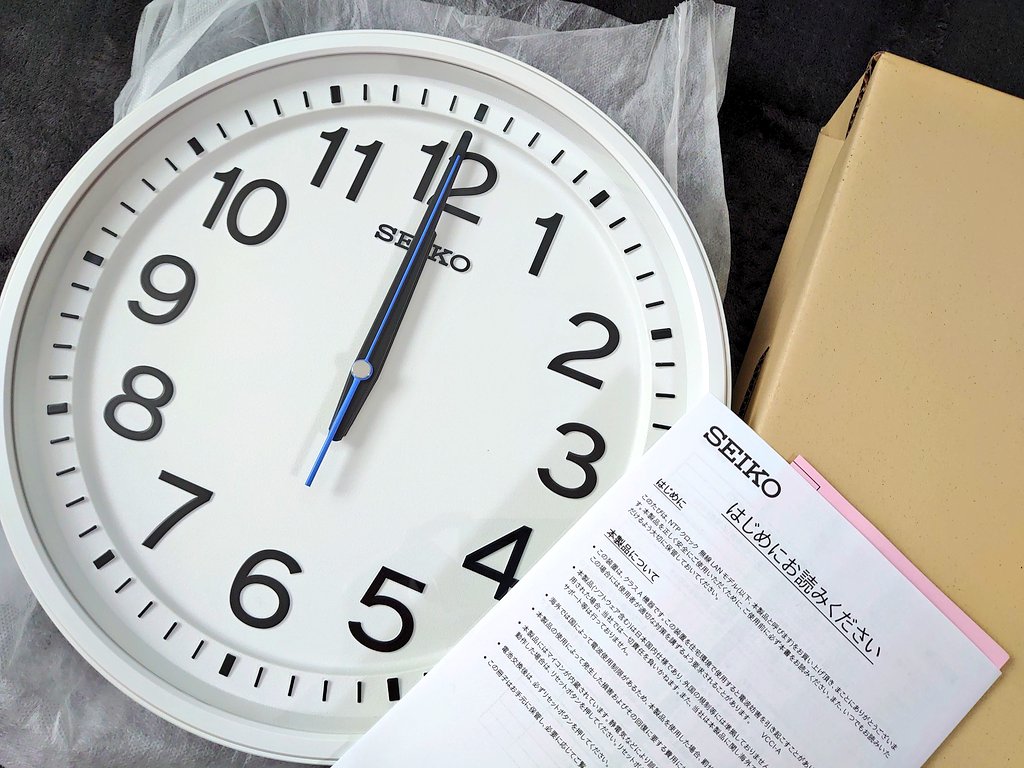

SEIKO NTPクロックを購入しました

はじめに

SEIKOのNTPクロック(無線LANモデル) NCA-3002を購入しました。

どこも在庫がなく、メーカー取り寄せしてもらいました。(納期1週間程度)

新居に引っ越しおしゃれな壁掛け時計を探しておりましたが、なかなか好みのデザインが無かったため、妻と相談しシンプルなデザインで選定することにしました。

筆者は素人のため嘘を書いてある可能性もあります。あらかじめご了承ください。

壁掛け時計に求める要件

ざっくりですが時計に求める要件を整理してみました。

- シンプルなデザインであること。

- 視認性が良いこと。

- 子供の教育を考慮しアナログ時計であること。

- 静音であること。

- 正確な時を刻めること。

- 時刻修正が安定していること。

時刻修正の安定性を考慮すると電波時計は採用できず悩んでおりましたが、SEIKOのNTPクロックの存在を知りました。

SEIKO NTPクロック の特徴

- ネットワーク到達性があれば時刻を修正できる。

- NTPサーバーを参照するため自宅サーバーと同じ時を刻める。

- デジタル時計、アナログ時計を選べる。

- PoEモデル(有線LAN)、乾電池モデル(無線LAN)を選べる。

- SNMP 対応

- システム起動の通知

- 時刻取得後状態の通知

- 電池電圧低下など

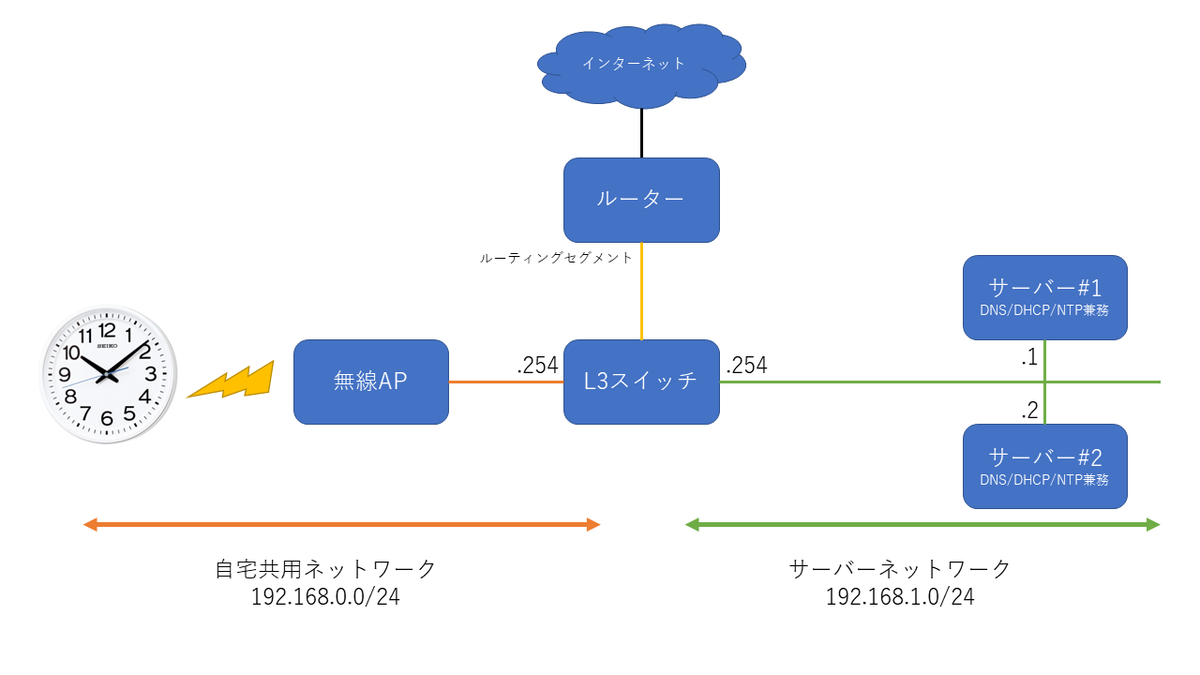

ネットワーク構成

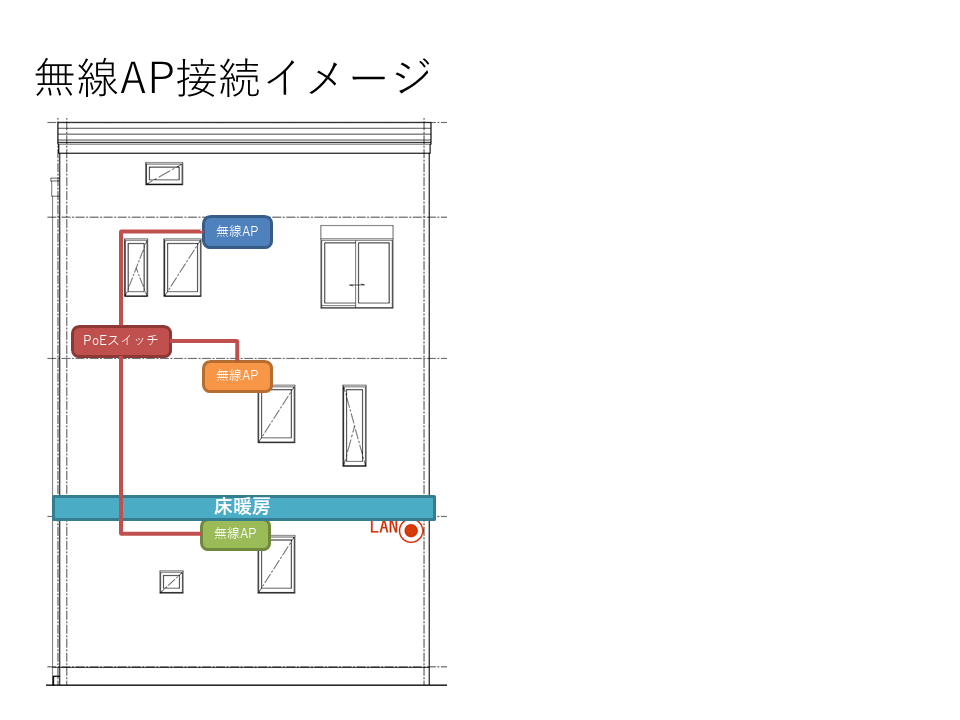

無線ネットワーク設計に関しては前回の記事を参照ください。

自宅ネットワークは用途ごとにネットワークを分離しているため、NTPクロックとサーバーは以下のように異なるネットワークへ配置しました。

- DNS/DHCP/NTP兼用サーバー

- IPアドレス

- 192.168.1.1

- 192.168.1.2

- IPアドレス

- NTPクロック

- L3スイッチ

- DHCPサーバー

- 下記情報をDHCPで配布

- IPアドレス

- 192.168.0.x

- サブネットマスク

- 255.255.255.0

- デフォルトゲートウェイ

- 192.168.0.254

- DNSサーバー

- 192.168.1.1

- 192.168.1.2

- NTPサーバー

- 192.168.1.1

- 192.168.1.2

- IPアドレス

- 下記情報をDHCPで配布

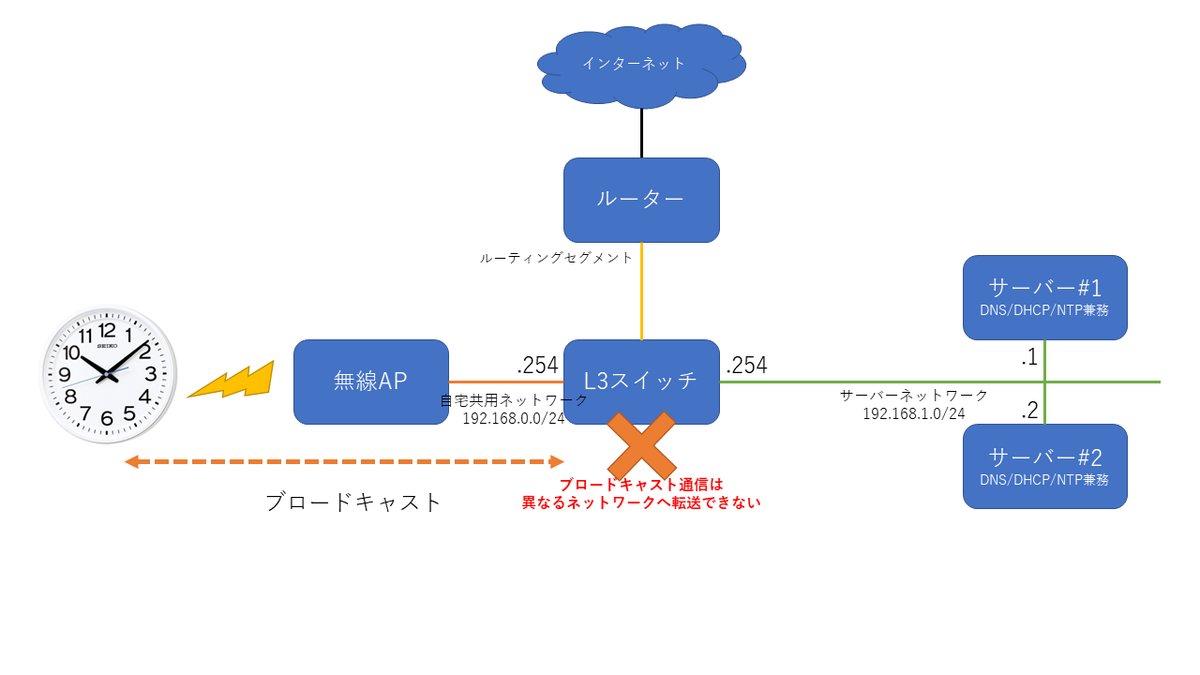

DHCPに関する補足

DHCPサーバーとDHCPクライアントとの通信はブロードキャストが利用されているため、DHCPサーバーとDHCPクライアントは同じネットワークにいる必要があります。

DHCPクライアントを終端するルーターやL3スイッチでDHCPリレーエージェント機能を有効にすることで、異なるネットワークに存在してもDHCPリレーエージェントが、DHCPクライアントから受信したブロードキャストをユニキャストへ変換しDHCPサーバーに転送することが可能になります。

設置

重量は約1.4kgで付属するフックを壁に取り付けます。

石膏ボードも対応しており、問題なく取り付けができました。

硬派なデザインで視認性は良好です。

最後に

実際使い始めて満足度はとても高いです。自宅のNTPサーバーへ同期しているため、電波時計のように設置場所によって時刻の修正ができないといった問題はありません。

無線LANモデルを採用しましたが、2.4GHz帯を利用しているため、無線APと極端に遠く設置しない限りは問題なく利用できると思います。

また、パソコン/ネットワーク機器/サーバーなどと同じNTPサーバーを参照しているため様々な機材と時刻が一致しとても気分が良いです。

NTPクロックは、電波時計と比べラインナップが少ないため、今後ラインナップが増えていくと良いなと思いました。

以上。

新築戸建て設計時の無線ネットワークについて

はじめに

2020年7月に契約し、夢のマイホームの設計が始まりました。

筆者は学生時代、『ユビキタス社会』に強く憧れておりました。

社会人となり数年、気が付いたら様々なIoT家電がインターネットへ接続し利用者に恩恵をもたらす便利な世の中になりました。

筆者もIoT家電をいくつか購入し生活に取り入れ便利な生活を送っております。

しかし・・・

ある日、これは生活が豊かになるに違いないと自信をもってスマートロックを導入したところ、インターネット経由での鍵の開閉ができず、妻には「エラーばかりでもたつくから普通の鍵のほうが早くて間違いない。これ意味あるの?」と文句を言われてしまいました。今までの人生を否定された気持ちで、必死に原因を調査したところ電波の混信のせいでした。

個人利用だとしても快適にIoT製品を利用するためには、安定した無線ネットワーク環境を用意する必要があるとそのとき筆者は強く考えました。

今回マイホームを建てる機会に恵まれ、スマートロックに加えエアコンや照明等、いくつかIoT対応製品を導入しました。今回は前述のスマートロック導入時の反省を活かし、安定した無線ネットワーク環境を自宅で提供することを意識し、自分と家族にとって快適な理想のお家を建てました。

同じ悩みを持つ人の参考になると良いなと思い、備忘録として記録したいと思います。

筆者は素人のため嘘を書いてある可能性もあります。あらかじめご了承ください。

新築住宅無線ネットワーク構築に向けた要件

ざっくりですが、設計前に下記のような要件を整理しました。

- IEEE802.11(Wi-Fi)を使った無線ネットワークであること

- 家全体に無線ネットワークが行き渡ること

- 有線バックホール構成にすること

- クライアントは2.4Ghz/5Ghz帯両方扱える場合は5Ghz帯を利用すること

- リビング・書斎・寝室は高速に通信できること

- スマートフォンやIoT家電を沢山接続しても安定利用できること

- 見栄えがよいこと

無線ネットワーク(IEEE802.11)の特徴

当たり前ですが、設計の前に無線ネットワークの特徴を抑えておく必要があります。

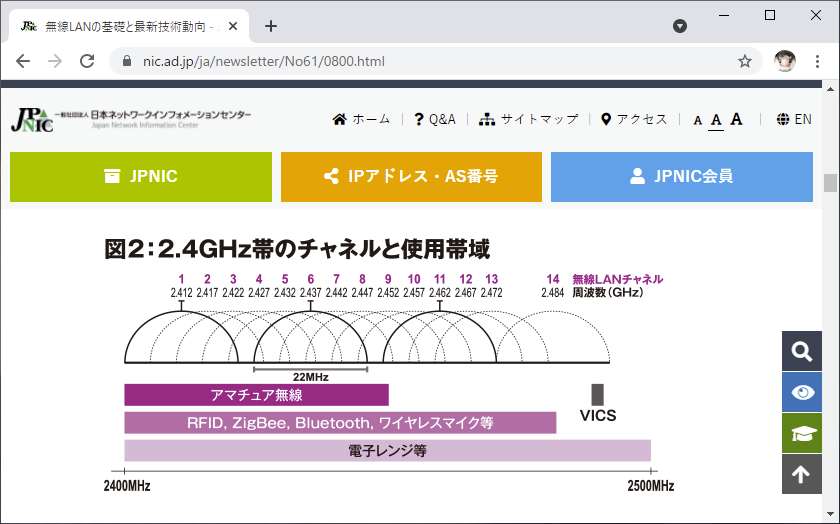

無線ネットワークは大きく 2.4Ghz と5Ghz の異なる周波数帯が存在します。

それぞれの特徴を理解し、無線APを設置・利用することが重要になります。

2.4Ghz帯

メリット:

障害物にとても強く、壁や床を超えて電波を届けることができる。

デメリット:

無線ネットワークだけでなく、電子レンジやBluetooth等でも利用される帯域のため電波干渉を引き起こし安定した通信ができない場合がある。

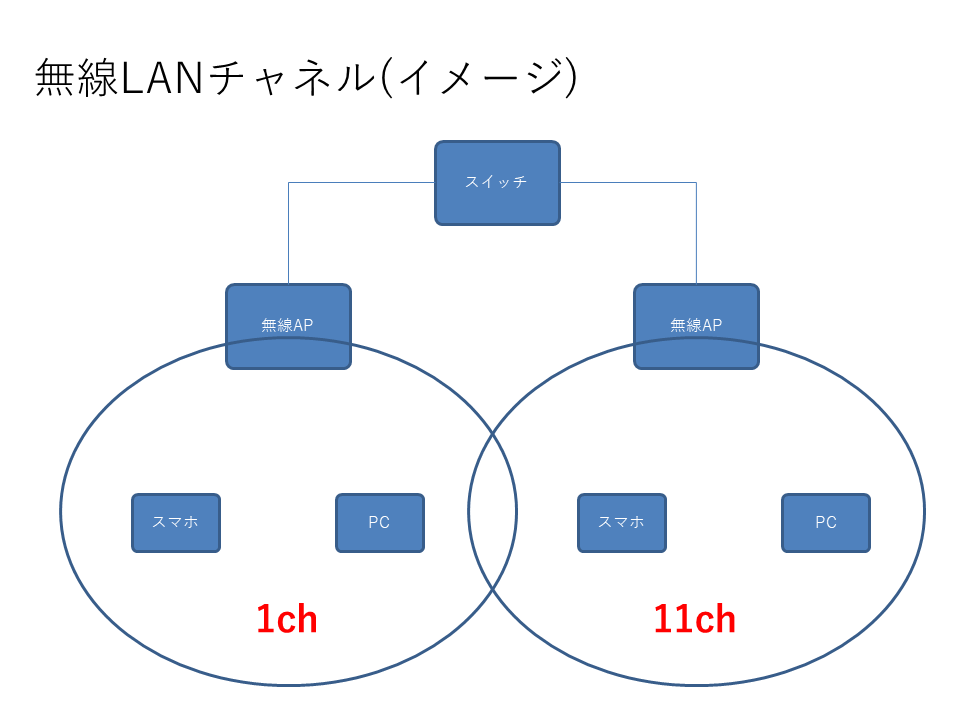

扱えるチャネルが実質3つしかないため複数の無線APを使った干渉回避が難しい。

壁や床を超えて電波を届けてしまうため、近隣住民を意識した干渉回避が難しい。

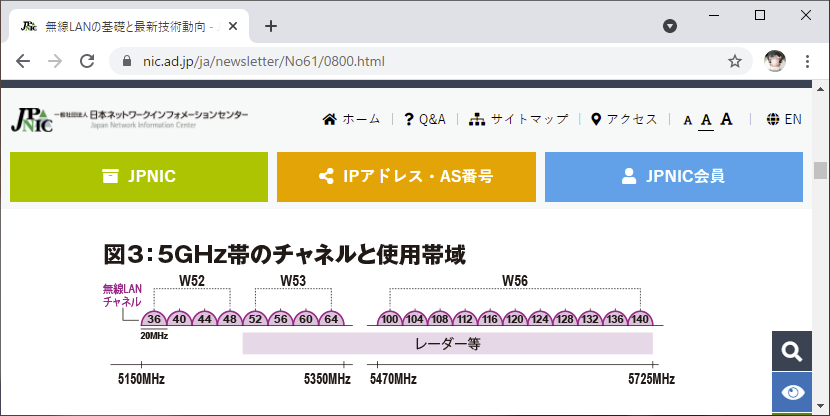

5Ghz帯

メリット:

扱えるチャネルが19チャネルあるため複数の無線APを使ったチャネル設計が容易である。

デメリット:

直進性が強く障害物にとても弱いため、壁や床を超えて電波を届けることが難しい。

最近のスマートフォンやノートPCなどは、2.4Ghz/5Ghz共にサポートされているようですが、IoT家電などは2.4Ghzのみサポートしている製品が多いようです。

無線ネットワークの規格は、最大通信速度は2.4Ghz帯と5Ghz帯と変わらないようです。しかし、実際に市場で販売されている製品は、5Ghz帯のほうが通信速度が高くなるよう実装されている場合が多いです。これは、チャネルボンディングと呼ばれる技術が利用できるチャネル数が限られる2.4Ghz帯では扱いが難しいからと筆者は推測しています。

機器選定する際はマニュアルを確認し2.4Ghz帯と5Ghz帯の通信速度を確認すると良いでしょう。

チャネルと電波干渉

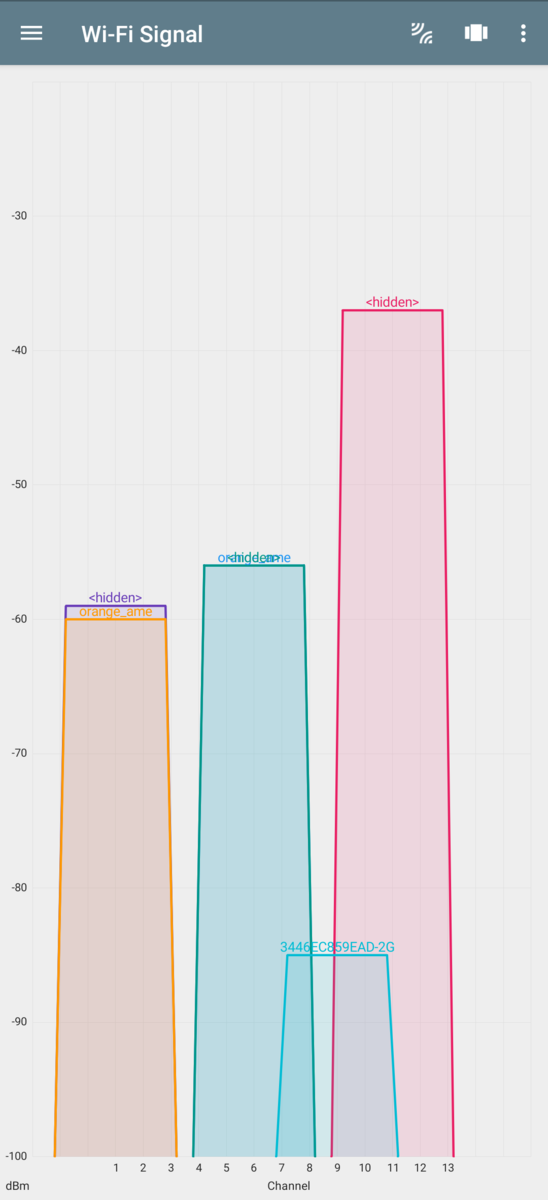

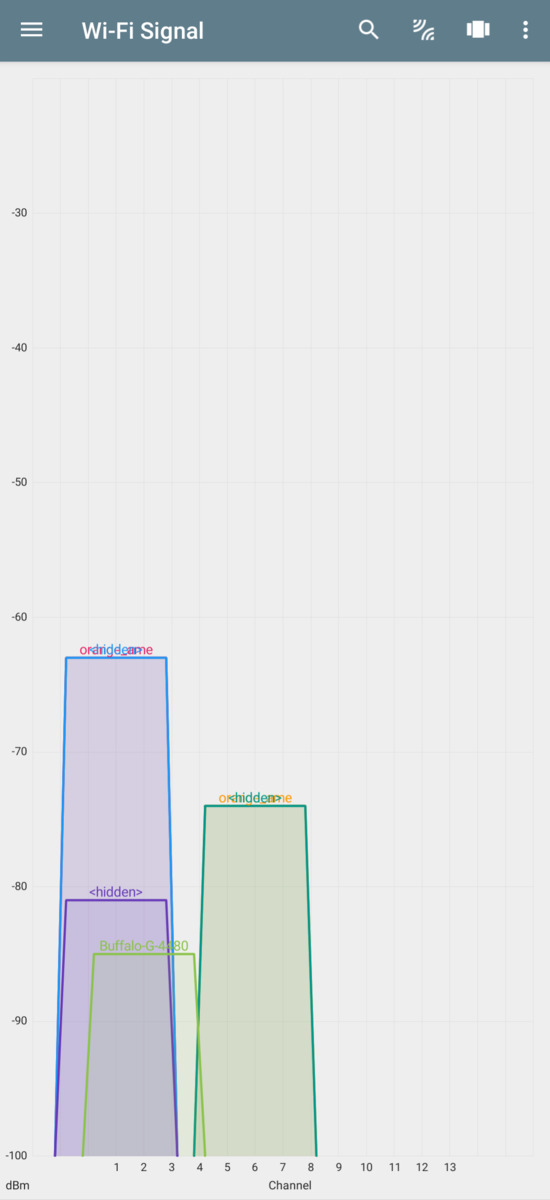

2.4Ghz帯では1chから13chまで存在し(14chは日本国内のみ)

一見多く見えますが、一つのチャネルが他のチャネルに重なる形で定義されているため、干渉無しで通信可能なチャネルは実質3個までとなります。(1ch,6ch,11ch)

5Ghz帯は扱えるチャネルが19チャネルあるため、2.4Ghz帯と比べて複数の無線APを用いたチャネル設計はしやすいです。

電波干渉を防ぐため、自宅内だけでなく、近隣住民のチャネルの利用状況を意識した上でチャネル設計をすることが住宅無線ネットワークにおいて重要になります。

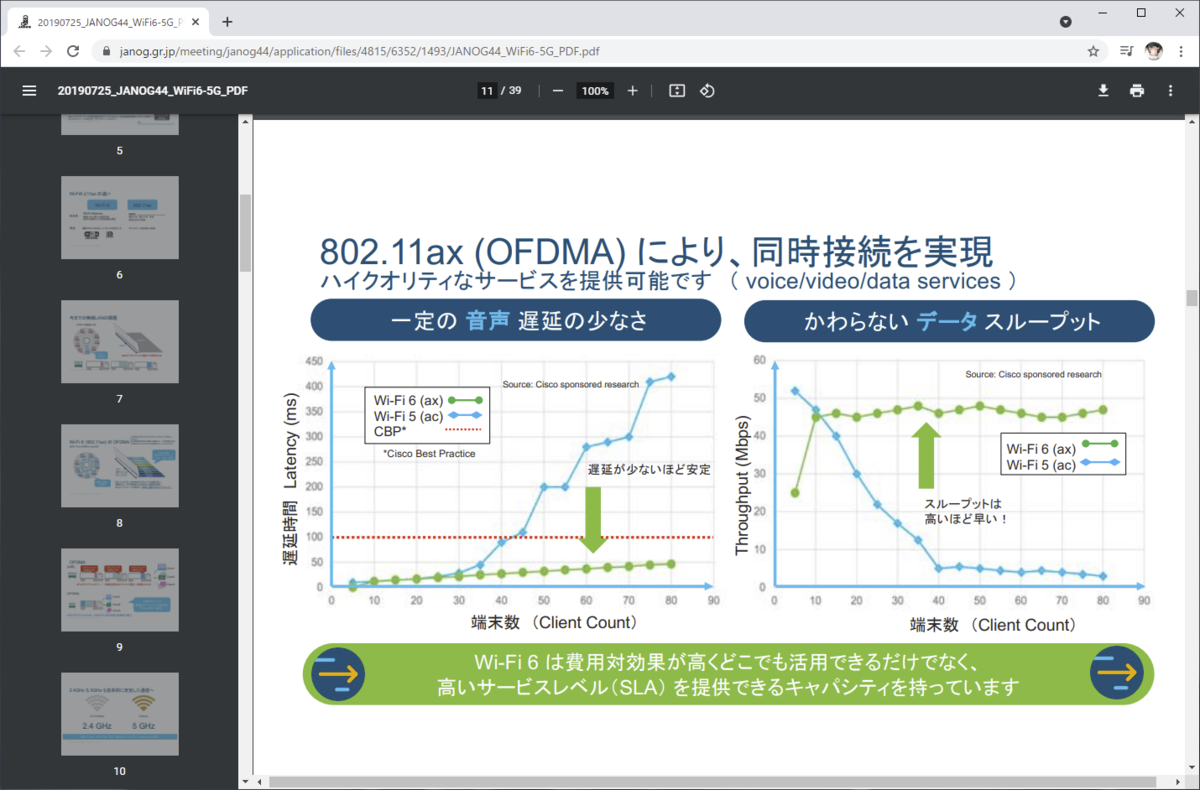

同時接続数とスループット

IEEE802.11ac(Wi-Fi5)やIEEE802.11n(Wi-Fi4)をはじめとした、現在主流の無線LANは接続台数が増えると、遅延や速度低下が顕著に表れます。

IEEE802.11ax(Wi-Fi6)は沢山のクライアントが無線APに接続しても遅延や速度低下しない新しい仕組みが採用されています。

近頃Wi-Fi6対応の無線LANルーターが家電量販店でも並ぶようになりましたが、クライアント側でWi-Fi6対応の物はまだ少なく、Wi-Fi6に完全移行するまで暫く時間を要すると筆者は考えています。そのため、現環境においてある程度帯域を確保するためには複数台の無線APを用意し、1台あたりに接続するクライアントの台数をなるべく少なくし住宅全体でバランスよく割り振りすることが重要になります。

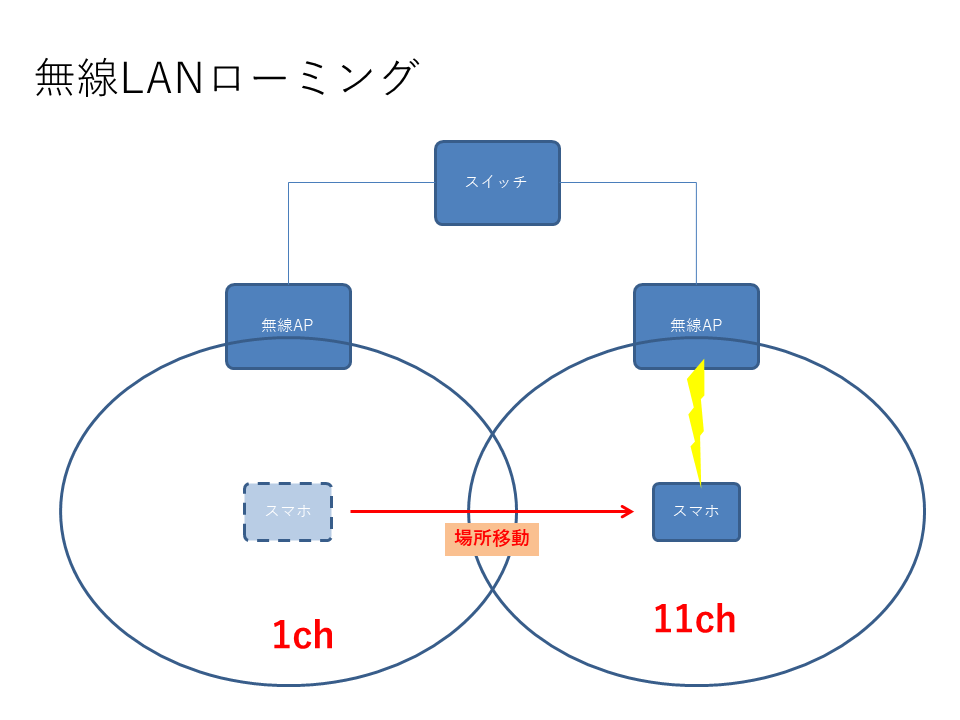

無線LANローミング

無線APを複数台用意することで、クライアントは複数の無線AP間を移動することが可能です。2.4Ghz帯は障害物に強いため、無線AP1台で住宅全体をカバーすることが可能かもしれませんが、5Ghz帯は障害物に弱いため、受信感度が弱まり通信速度が低下する傾向にあります。そのため、住宅全域で高速な無線通信を実現するためには、5Ghz帯の無線APを複数台設置しローミングできる構成をとることが重要となります。

設計

無線ネットワークのポイントを押さえたら設計に入ります。

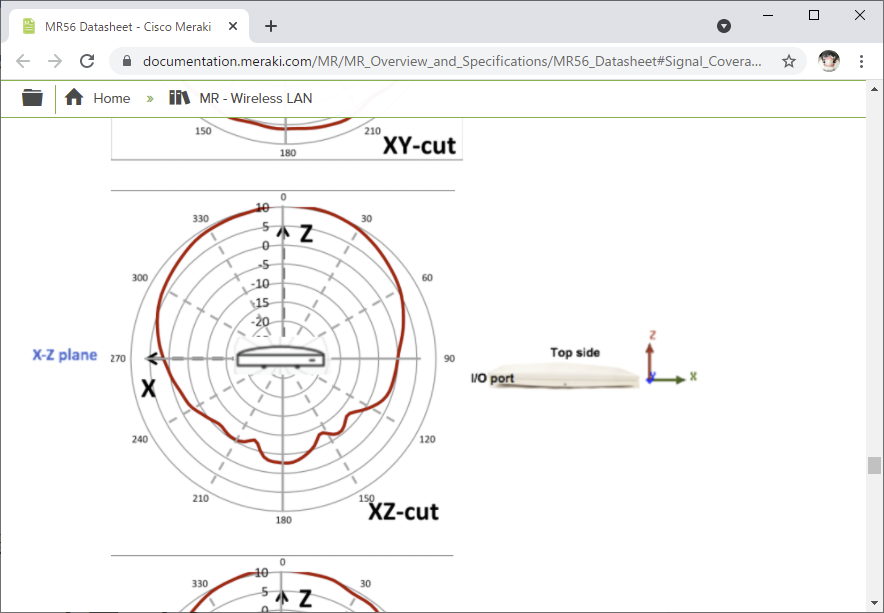

無線AP設置場所

無線APはメーカーや機種ごとに電波の届く範囲(カバレッジ)が異なります。

メーカーが公開しているマニュアルを確認し、設置予定場所に適した機種であるか確認します。

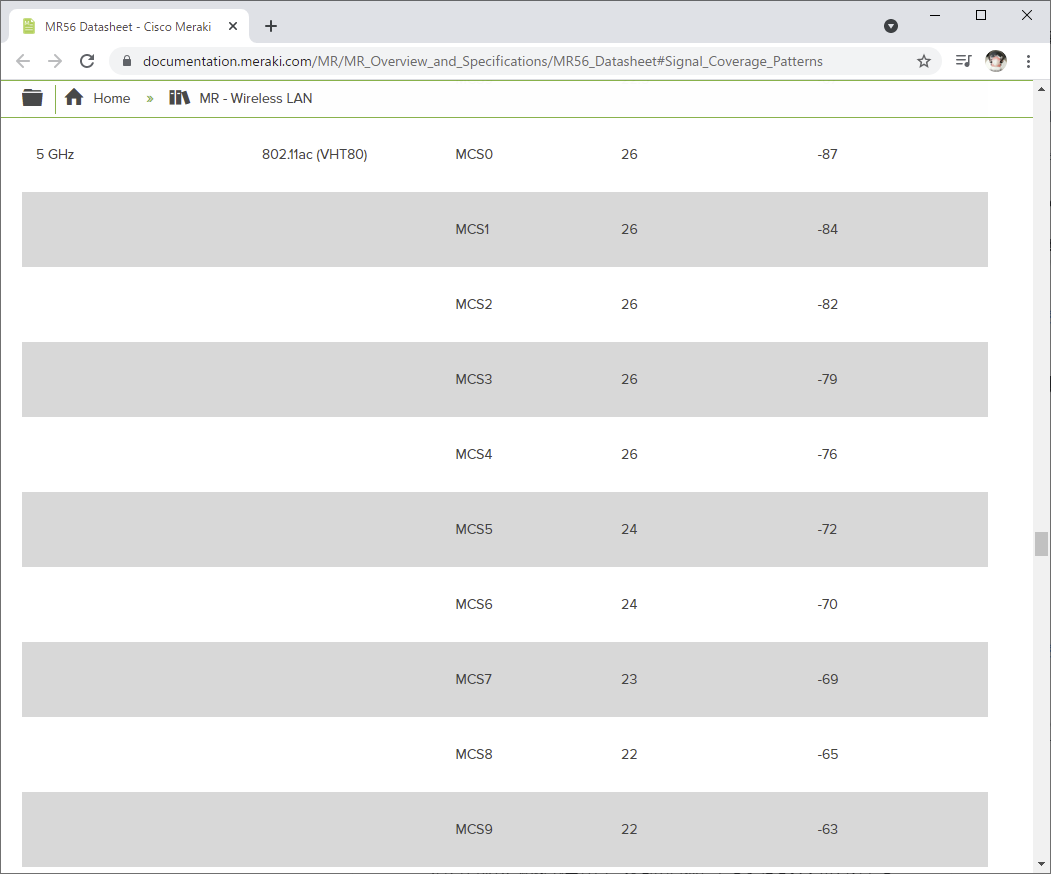

次に受信感度と通信速度の確認をします。

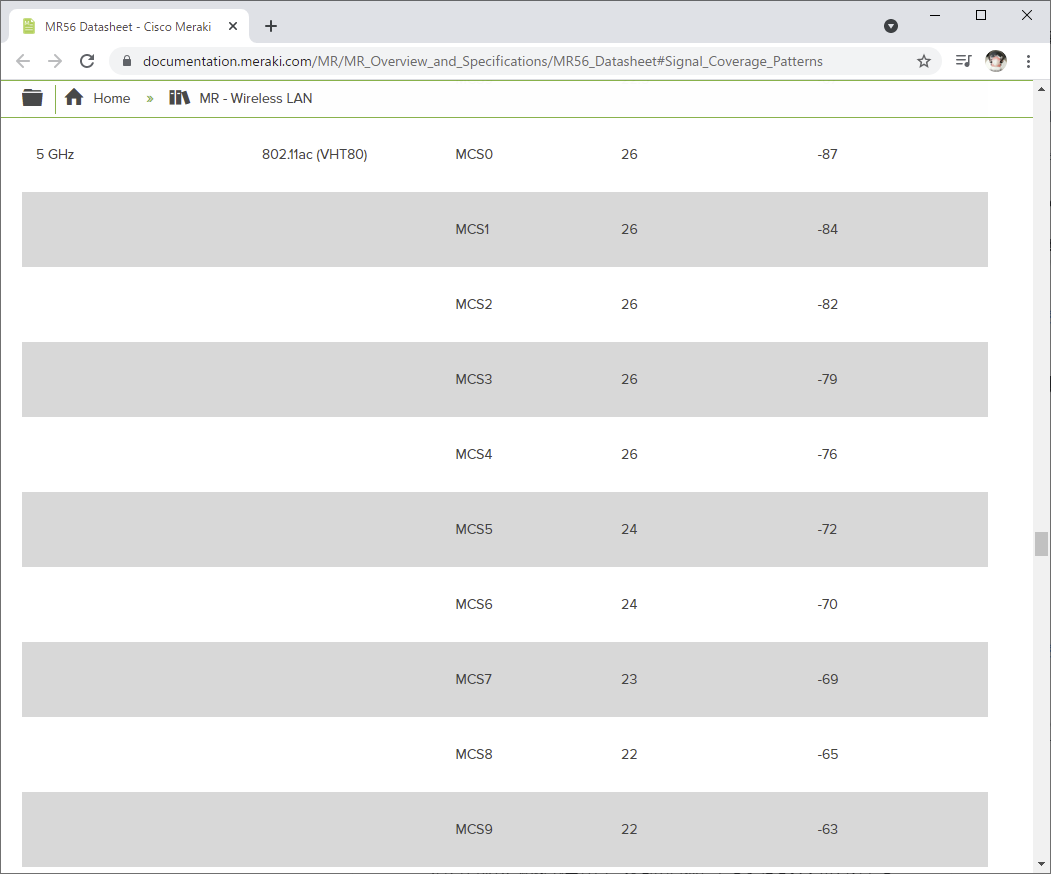

IEEE 802.11ac(Wi-Fi5)の5Ghz帯の場合、

各通信速度 MCS0~MCS9に紐づく受信感度が -87dBm~-63dBmと記載されています。

高速通信を実現するためには、利用想定場所の受信感度がなるべく-63dBm付近であると良いことが分かります。

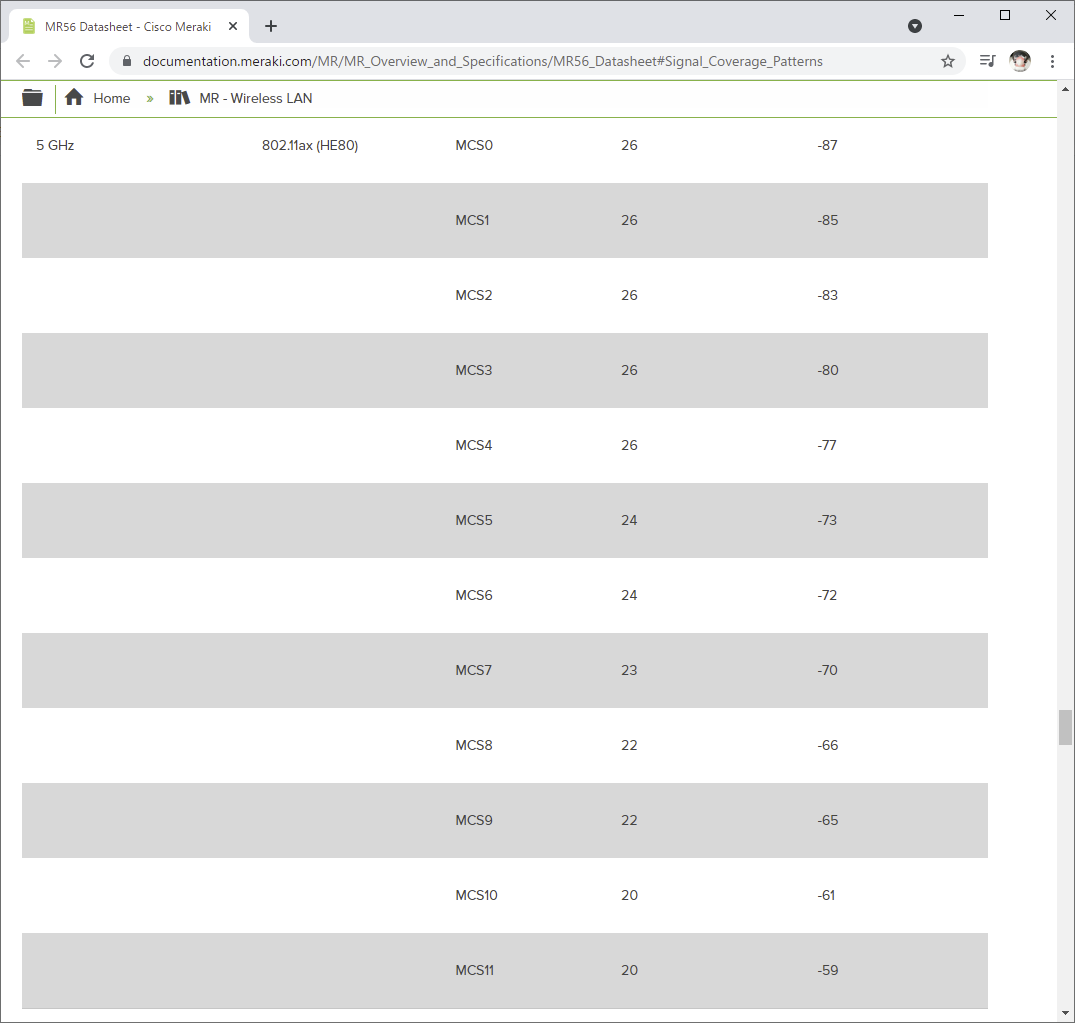

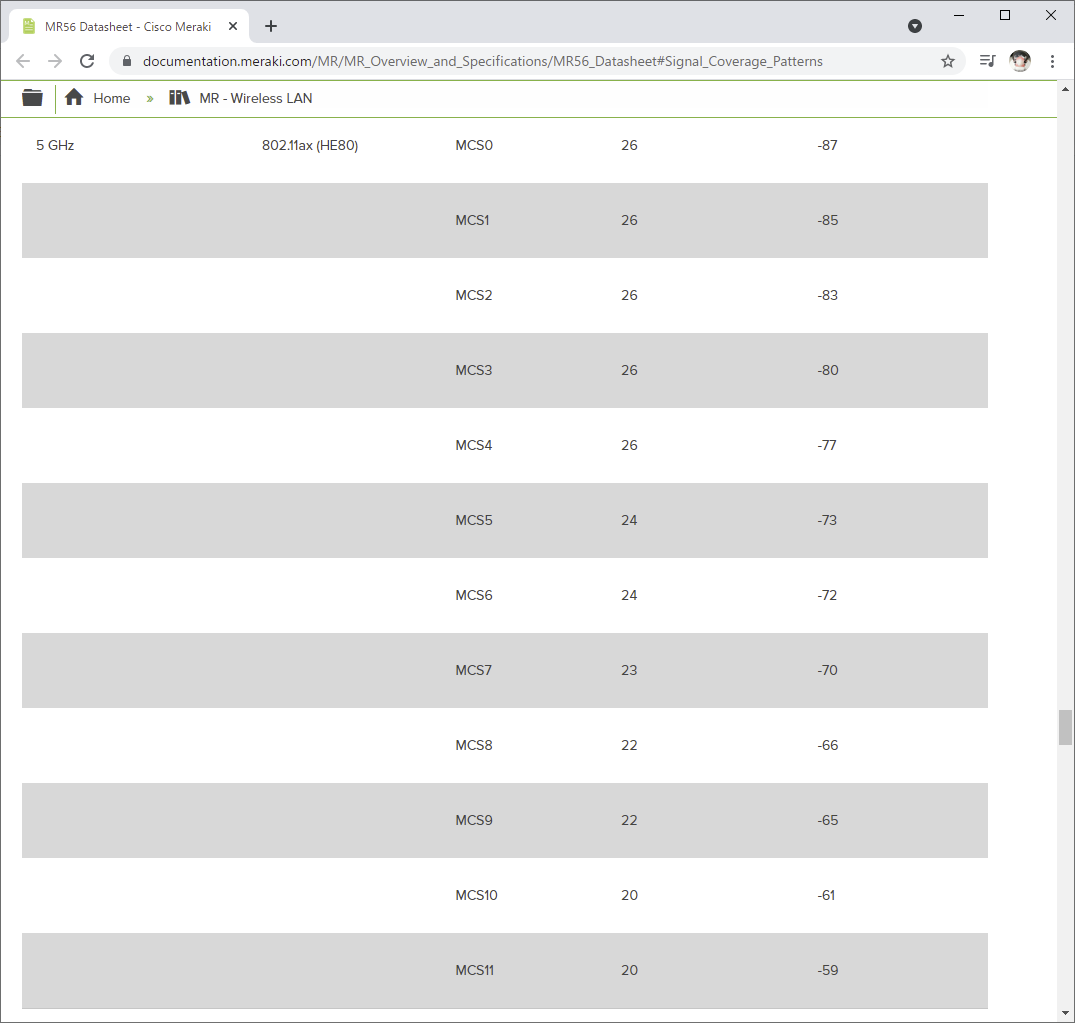

IEEE 802.11ax(Wi-Fi6)の5Ghz帯になると、

各通信速度 MCS0~MCS11に紐づく受信感度が -87dBm~-59dBmと記載されています。

高速通信を実現するためには、利用想定場所の受信感度がなるべく-59dBm付近であると良いことが分かります。

受信感度が重要なことを意識した上で設置場所を検討する必要があるのですが、一番確実な方法は、現場で計測してみることです。

しかし、筆者は現場で受信感度を測定するタイミングを調整する事が難しかったため、事前に引っ越し前の住宅でスマートフォンのWi-Fiアナライザーアプリを使い、電波の受信感度をざっくり測定し設置場所を検討しました。

筆者宅は大きな物件ではないため、1F/2F/3F 各フロアの天井の中心に1台ずつ設置すれば住宅全体に電波が行き渡ると判断しざっくり設置場所を決定しました。

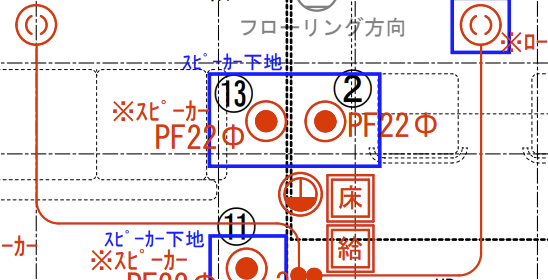

今回は有線バックホール構成を実現したかったため、無線AP取付場所からPoEスイッチまでLANケーブルを敷設する必要がありました。

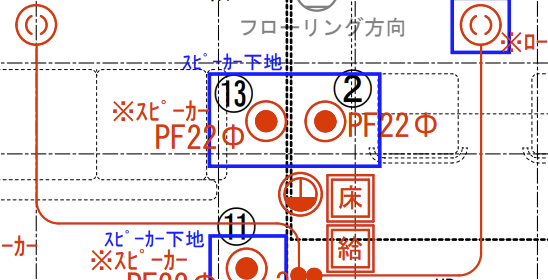

したがって、無線AP取付予定場所にPF管を通すよう電気図に反映し施工してもらいました。

※ホームシアター用のスピーカーも天井に配管しているため、スピーカー下地という名称になっています。

配管・配線周りの設計に関しては前回の記事を参照ください。

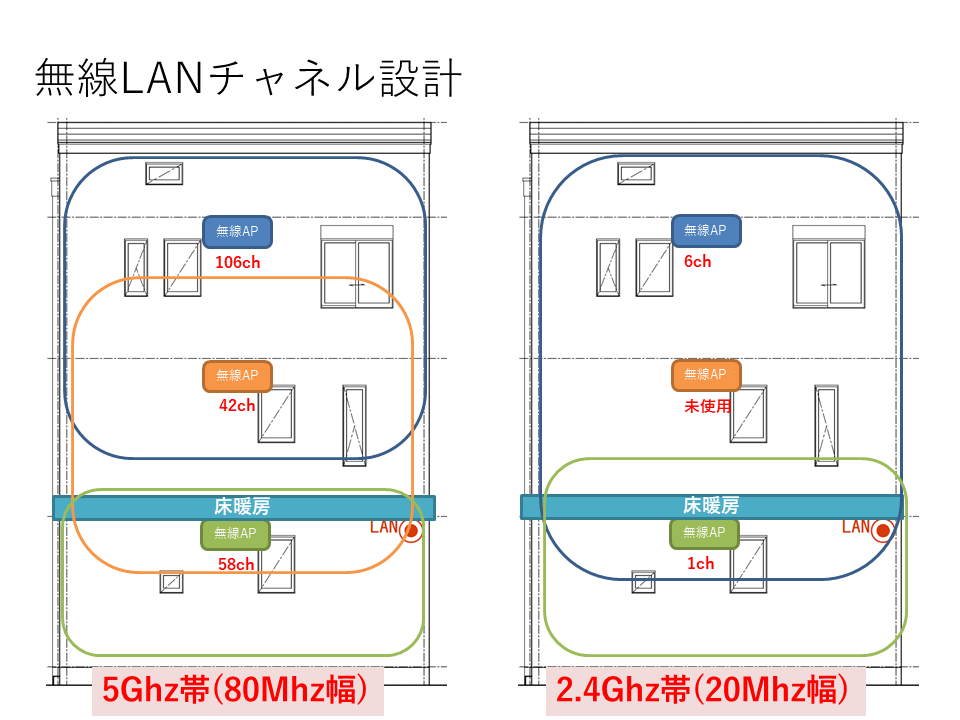

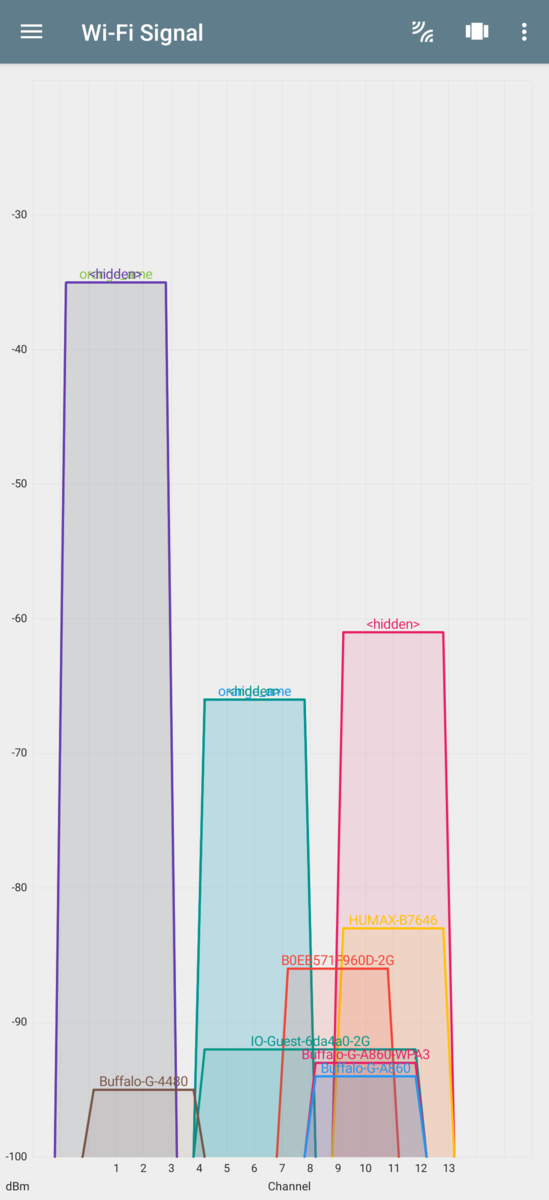

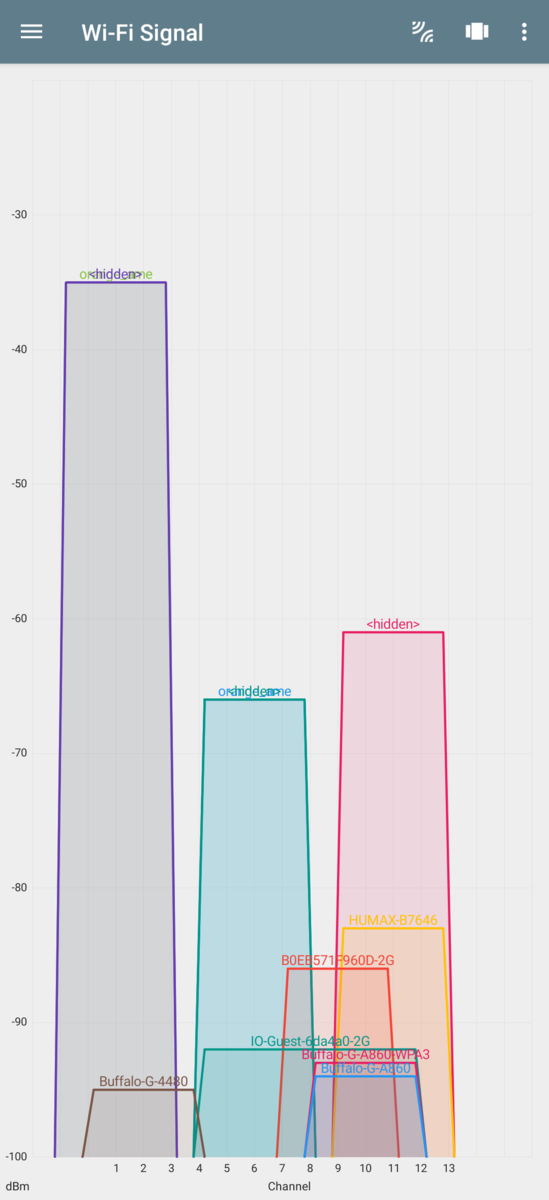

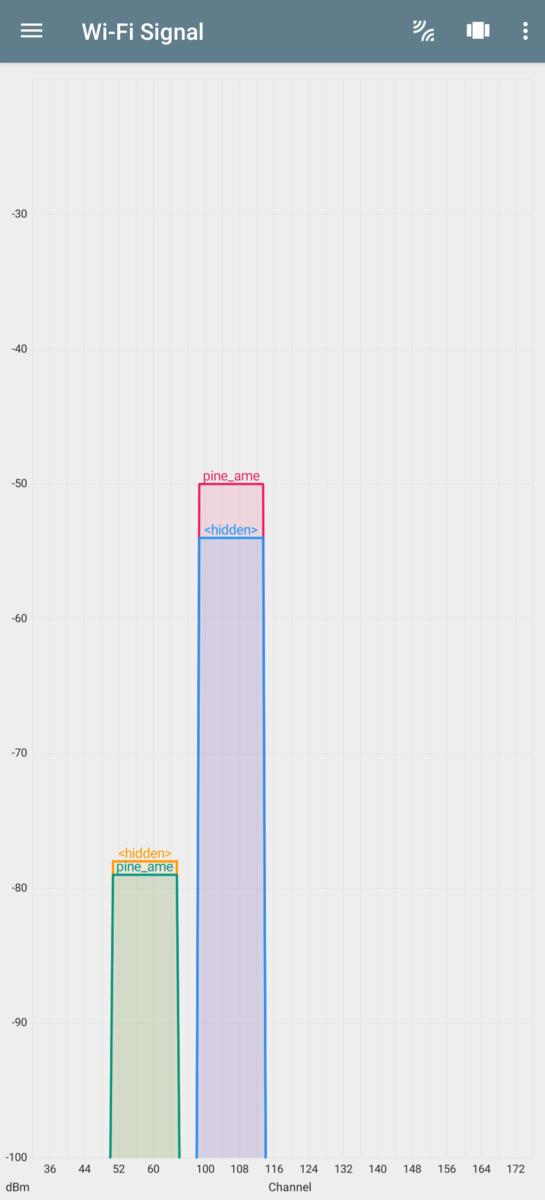

チャネル設計

チャネルは自宅内と近隣住民と重複しないチャネルを選択することが重要です。

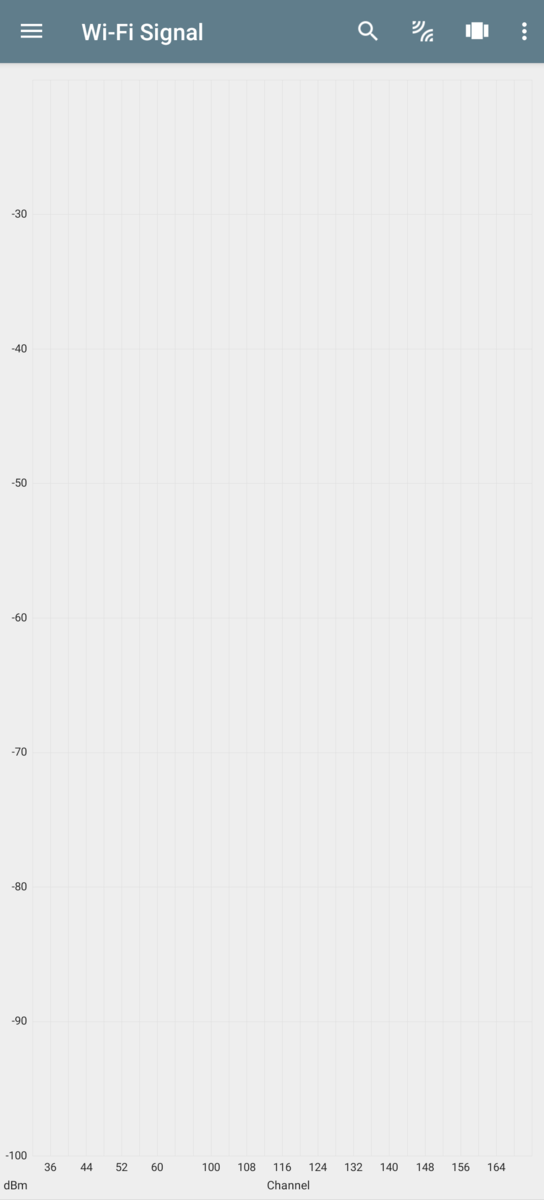

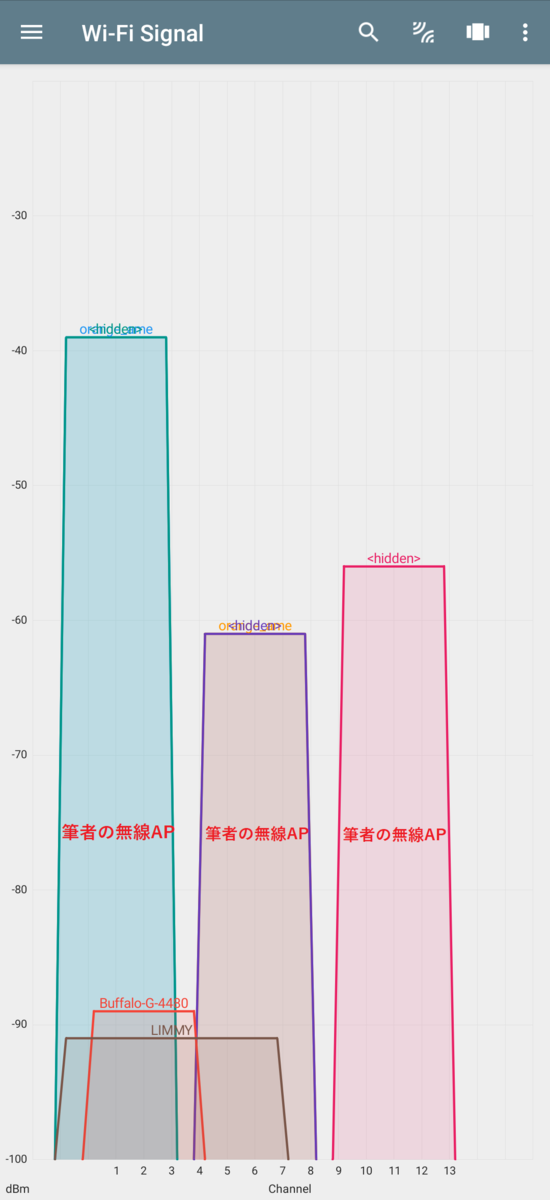

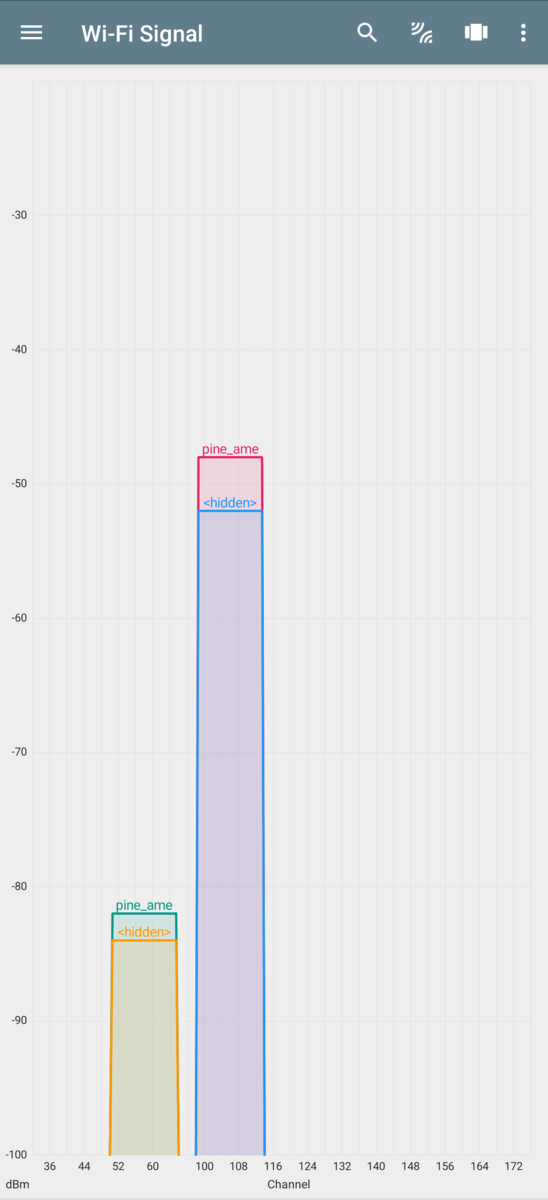

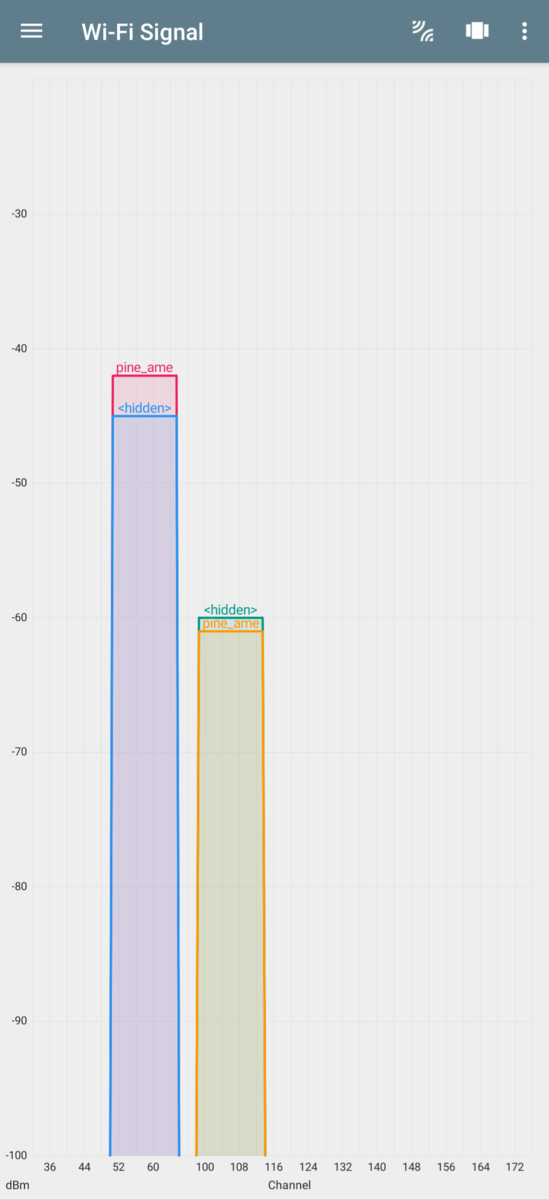

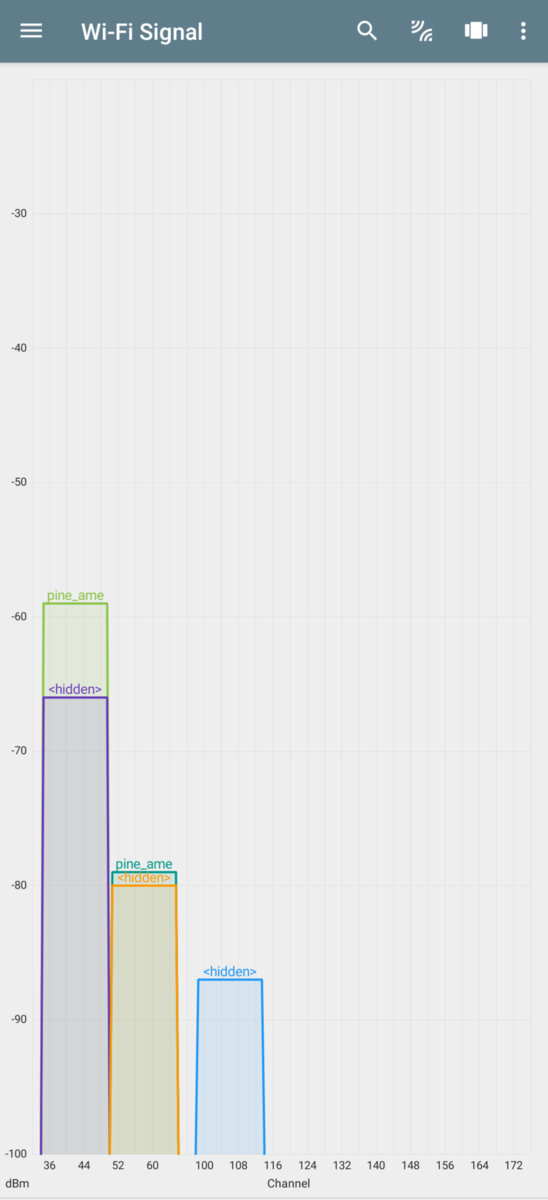

スマートフォンのWi-Fiアナライザーアプリを使いチャネルの利用状況を確認しました。

確認したところ、筆者宅は5Ghz帯は外部からの流入はなく、2.4Ghz帯は多少入り込んでいましたがほぼノイズであることが分かりました。

※2.4Ghz帯は後撮りスクリーンショットのため筆者の既存の無線APが表示されています。

集合住宅生活だった頃は上下左右から電波が流入し混信に悩まされておりましたが、新居では外部からの電波に神経質にならなくても良さそうでした。

電波の状況を把握した上で、5Ghz帯は全ての無線APで有効にし、2.4Ghz帯は1階と3階の無線APを有効にしました。2.4Ghz帯なので1台で家全体をカバーできると思いましたが、生活に密着したIoT家電は2.4Ghz帯のみ採用しているケースが多いため、冗長性を考慮し1階と3階の無線APで有効にしました。

チャネルは手動で設定することもできますが、一般的に自動設定が推奨されているようです。今回は念のため自動設定後にアサインされたチャネルを確認したところ、設計した通りのチャネルであったため、そのまま自動設定で運用しています。

※2021/09/20 修正

DFSに関する通信影響についてコメントを頂きました。設計を見直し図を修正しました。

修正前:1F 36ch/2F 52ch/3F 100ch

修正後:

チャネル幅 80Mhz

1F 58ch / 2F 42ch / 3F 106ch

2Fの無線APを気象レーダーや航空レーダーの影響のない周波数帯(W52)を割り当て、他のフロアをDFSチャネルを割り当てました。受信感度は同一フロアと比較し低下しますが、DFS検知時も接続性を提供します。

念のためDFSに関するログを確認してみましたが、記録されていませんでした。

引き続きモニタリングを行いたいと思います。

ネットワーク名設計(SSID/ESSID)

無線APは2.4Ghz/5Ghz帯共に同じ名称のSSIDを設定可能な機器があります。

しかし、クライアント側が意図した通り動くとは限らないためおすすめしません。

筆者も2.4Ghz帯と5Ghz帯を同一名称のSSIDで利用しておりましたが、意図しないタイミングで2.4Ghz帯に

接続されていたことがあり、明示的に分けることにしました。

日本語のSSIDも設定できるようですが、クライアントによっては接続できない場合があるためおすすめはしません。

設置・構築

マニュアルを参考に設置と設定を反映します。

妻からは「家なのにオフィスみたいだ」と言われてしまいましたが、筆者的には白の天井に白の無線APが空間に溶け込んでおり、とても満足しています。

構築後振り返り

構築後に改めて電波を測定したところ、フロア間のローミングができており全体的に満足できる環境になっています。

書斎(3F)

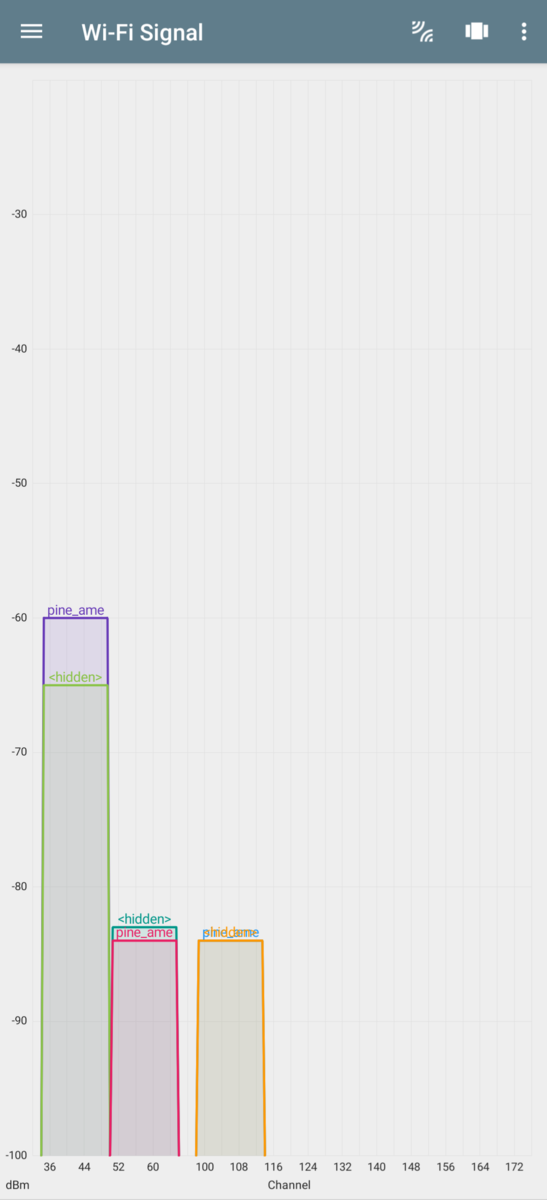

5Ghz帯(pine_ame)

同一フロア(3F)の無線APは-48dbm、2Fの無線APは-80dbm、1Fの無線APは完全に電波が届いていませんでした。

同一フロア無線APからの受信感度は良好で、最大通信速度で通信可能です。

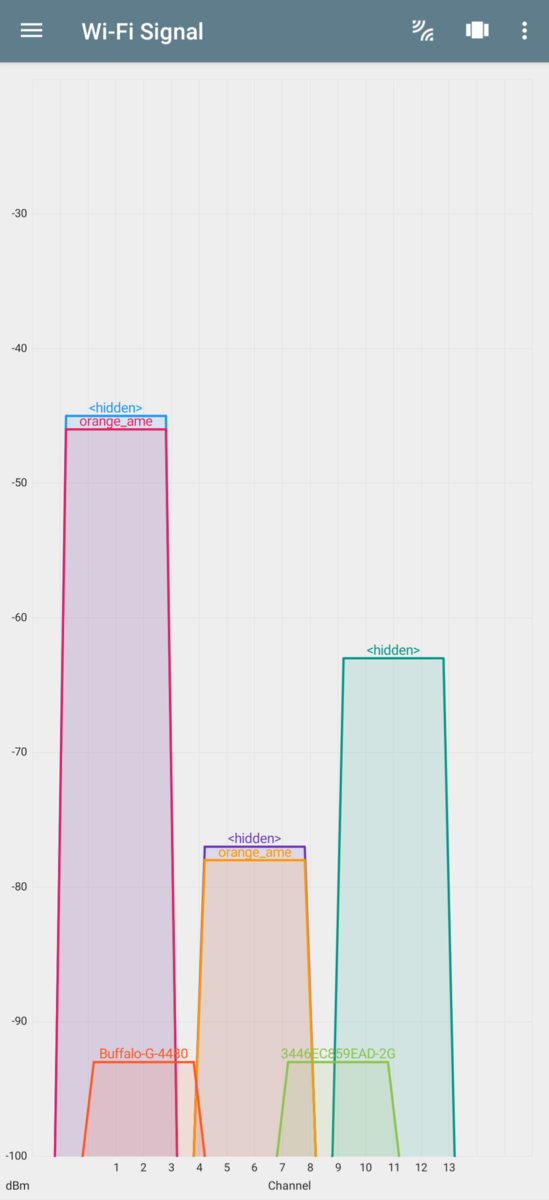

2.4Ghz帯(orange_ame)

同一フロア(3F)の無線APは-34dbm、1Fの無線APは-73dbmでした。

受信感度は良好で、最大通信速度で通信可能です。

リビング(2F)

5Ghz帯(pine_ame)

同一フロア(2F)の無線APは-43dbm、3Fの無線APは-60dbm、1Fの無線APは完全に電波が届いていませんでした。

同一フロア無線APからの受信感度は良好で、最大通信速度で通信可能です。

2.4Ghz帯(orange_ame)

3Fの無線APは-34dbm、1Fの無線APは-60dbmでした。

受信感度は良好で、最大通信速度で通信可能です。

寝室(1F)

5Ghz帯(pine_ame)

同一フロア(1F)の無線APは-60dbm、2Fの無線APは-85dbm、3Fの無線APは-85dbmでした。選定した無線APは床方面へのカバレッジエリアが広いため、全ての無線APの電波を受信しているようでした。

他の計測ポイントと比較し同一フロアの無線APからの受信感度が悪かったです。

寝室は、無線AP設置場所から壁の向こう側に存在するため電波の通りが悪かったと推測しています。しかし、-60dbmの受信感度はあるため、ほぼ最速で通信可能でした。

2.4Ghz帯(orange_ame)

同一フロア(1F)の無線APは-46dbm、3Fの無線APは-78dbmでした。

受信感度は良好で、最大通信速度で通信可能です。

玄関(1F)

5Ghz帯(pine_ame)

同一フロア(1F)の無線APは-48dbm、2Fの無線APは-82dbm、3Fの無線APは-78dbmでした。同一フロア無線APからの受信感度は良好で、最大通信速度で通信可能です。

2.4Ghz帯(orange_ame)

同一フロア(1F)の無線APは-48dbm、3Fの無線APは-82dbmでした。

受信感度は良好で、最大通信速度で通信可能です。

玄関は外部から2.4Ghz帯の電波をいくつか受信しておりますが、チャネルが重複しないよう設計したため安定した通信を実現しています。

引っ越し前に課題のあったスマートロック(Qrio Lock)ですが、インターネット経由でのステータスの確認や鍵の開閉についてトラブルなくとても満足しています。

電気関係を設計する際コンセントの場所も工夫しました。Qrio Lock単体ではインターネット接続性がないため、Qrio HUBと呼ばれるWi-Fi接続用のアダプターを別途用意する必要があります。安定稼働を実現するためには、Qrio Lock本体、Qrio Hub、無線APの位置関係が重要になります。筆者は玄関の下駄箱付近にコンセントを用意し、そこへQrio HUBを接続することにしました。

トイレ(1F)

5Ghz帯(pine_ame)

同一フロア(1F)の無線APは-48dbm、2Fの無線APは-82dbm、3Fの無線APは-78dbmでした。同一フロア無線APからの受信感度は良好で、最大通信速度で通信可能です。

2.4Ghz帯(orange_ame)

同一フロア(1F)の無線APは-48dbm、3Fの無線APは-82dbmでした。

受信感度は良好で、最大通信速度で通信可能です。

外部から2.4Ghz帯の電波をいくつか受信しておりますが、チャネルが重複しないよう設計したため安定した通信を実現しています。

2.4Ghz/5Ghz帯共に、トイレがIoT化された際も安定した無線ネットワークを提供できます。

洗面所(1F)

5Ghz帯(pine_ame)

同一フロア(1F)の無線APは-58dbm、2Fの無線APは-78dbm、3Fの無線APは受信できていないようでした。同一フロア無線APからの受信感度は良好で、最大通信速度で通信可能です。

2.4Ghz帯(orange_ame)

同一フロア(1F)の無線APは-63dbm、3Fの無線APは-74dbmでした。

受信感度は良好で、最大通信速度で通信可能です。

外部から2.4Ghz帯の電波をいくつか受信しておりますが、今のところ影響はでておりません。

最後に

最後まで読んでいただきありがとうございます。

独学で勉強しながら新築マイホームの無線ネットワーク 設計・構築をしてみましたが、とても難しかったです。5Ghz帯は思った以上に電波の通りが悪く、ドア1枚程度であれば大きな影響はありませんが、床や壁を超える構成になると受信感度に影響します。

やはり、目に見えないものを作り上げるのは難易度が高いと実感しました。

通信速度を最大に維持したい場合は、なるべく利用する部屋全てに無線APを設置するか、無線AP設置場所からドア1枚程度に抑えられる場所に取り付けると良いと思います。

無線APや無線ルーターは家電量販店で簡単に手に入れられる時代になり、見かけ上は簡単に利用できる世の中になりました。しかし、スマートフォンや近年急速に増えたIoT機器を快適に利用するためには、無線ネットワークの特徴を捉え設計することが重要だと感じました。

妻からは今のところ天井の無線APがオフィスのようだと言われたこと以外、無線ネットワーク環境に関する小言はありません。

以上。

新築戸建て設計時のネットワーク設備について

はじめに

2020年7月に契約し、夢のマイホームの設計が始まりました。

筆者は子供の頃から自宅サーバーが大好きでしたが、自宅内のネットワーク配線がとても見栄えが悪く強い不満を抱いておりました。当時、1階に光回線を引き込んだため、2階の自室まで有線ネットワークを敷設するために、階段や壁にLANケーブルを這わせたりと、とても大変だった記憶があります。

今回、マイホームを建てる機会に恵まれたため、子供の頃から抱いていた住宅ネットワーク設備の不満を解消した、自分にとって理想のお家を建てました。

同じ悩みを持つ人に参考になると良いなと思い、備忘録として記録したいと思います。

筆者は素人のため嘘を書いてある可能性もあります。あらかじめご了承ください。

新築住宅 ネットワーク構築に向けた要件

ざっくりですが、設計前に下記のような要件を整理しました。

- 住宅設備として導入する部材は市販品を採用すること

- 各フロアの天井に無線APを取り付けること

- 外壁に防犯カメラを取り付けること

- ネットワーク機器設置スペースを設けること

- 設置スペース向けに光回線を引き込める配管を設けること

- 設置スペースから各部屋へ配管(有線LAN)を通すこと

- 設置スペースから各フロアの天井へ配管(有線LAN)を通すこと

- 設置スペースから外壁へ配管(有線LAN)を通すこと

- 電源はアース付きコンセントを設けること

- 配管(PF管)は拡張性を考慮し太め(22mm)の配管を採用すること

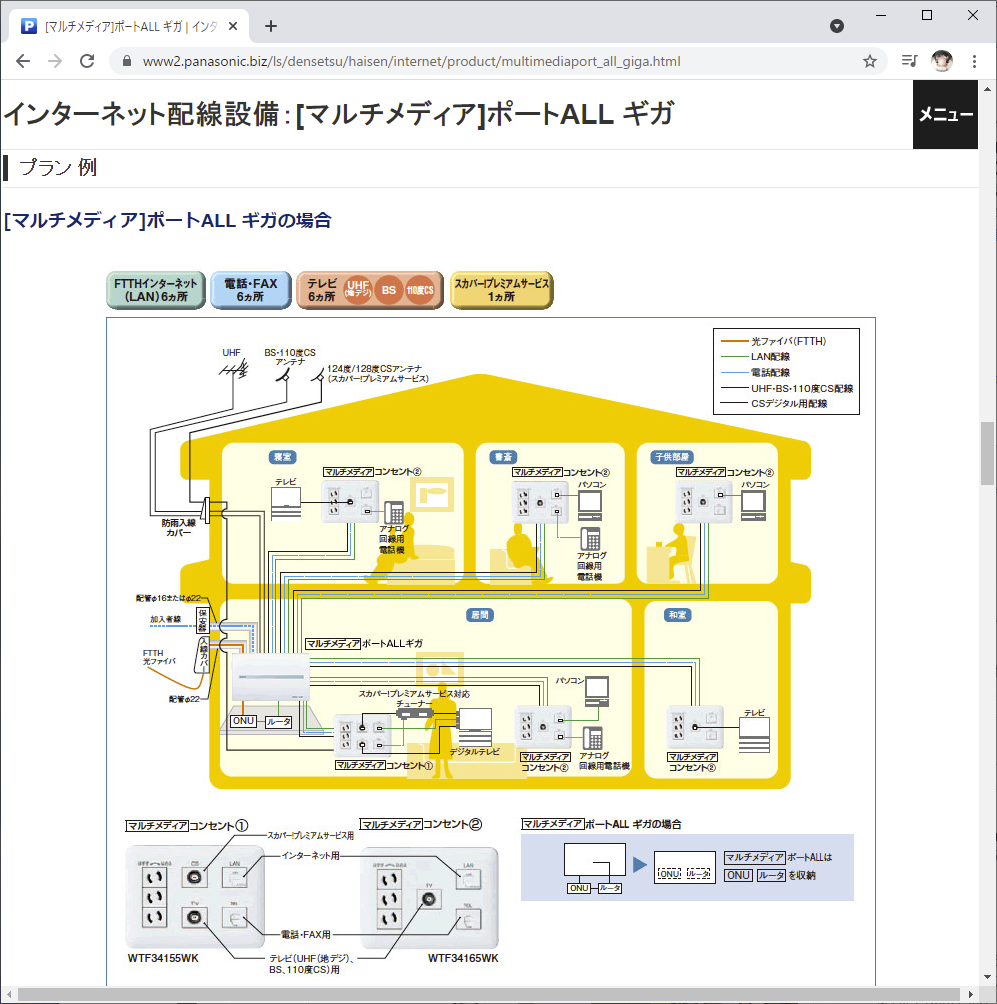

部材選定

住宅向けネットワークは情報分電盤を取り付け、各部屋へスター型に配管を通し情報コンセントに結線するのが一般的のようです。

www2.panasonic.biz情報分電盤は小型のルーターやスイッチを収納することを想定されています。

筆者は、19インチサイズのネットワーク機器を利用予定だったため情報分電盤は利用せず、情報コンセントを多めに取り付けることにしました。

情報コンセントは、部材の入手のしやすさや、メンテナンスの難易度からパナソニック製を採用しました。

発注したもの

●PF管(16mm/22mm)

隠ぺい配管は自己消火性のあるPF管を利用すると安心・安全とアドバイスをいただいたため、PF管にしました。

●情報コンセント関連

スイッチやコンセントはアドバンスシリーズで統一しました。

CAT6A対応の情報モジュラジャックは

コスモシリーズワイド21

フルカラーシリーズ の物しかありませんでしたがアドバンスシリーズのプレートと互換性があり問題なく利用できました。

○日本製線(株)製CAT6A対応UTPケーブル

パナソニックは日本製線のUTPケーブルを推奨しているようです。

PF管は外径が大きく、全て22mmにできない場合があります。

筆者宅は一部配管が多く集まる場所があり、全て22mmにすることができませんでした。そのため16mmで配管している場所があります。

CAT6A対応のUTPケーブルを選定しておりますが、CAT7A以上のLANケーブルは誤表記のためCAT6Aを採用しました。

参考:LAN配線の疑問にお答えします LAN配線技術セミナー2017

情報配線システム標準化専門委員会

https://home.jeita.or.jp/upload_file/20171114151545_u7hofFT0L4.pdf

設計

間取りと部材が決まったら、いよいよ設計です。

各部屋のどのあたりに配管を通したいか、外壁のどのあたりに配管を通したいか担当者へ伝え電気図に反映してもらいます。

無線AP取付場所

無線APは正直何もわからない素人です。

いちから独学で勉強し、測定器もないためざっくり設置場所を決めました。

無線APはメーカーや機種ごとに電波の届く範囲(カバレッジ)が異なります。

メーカーが公開しているマニュアルを確認し、設置予定場所に適した機種か確認しました。

次に受信感度と通信速度の確認をしました。

IEEE 802.11ac(Wi-Fi5)の5Ghz帯の場合、

各通信速度 MCS0~MCS9に紐づく受信感度が -87dBm~-63dBmと記載されています。

高速通信を実現するためには、利用想定場所の受信感度がなるべく-63dBm付近であると良いことが分かります。

IEEE 802.11ax(Wi-Fi6)の5Ghz帯になると、

各通信速度 MCS0~MCS11に紐づく受信感度が -87dBm~-59dBmと記載されています。

高速通信を実現するためには、利用想定場所の受信感度がなるべく-59dBm付近であると良いことが分かります。

受信感度が重要なことを意識した上で設置場所を検討する必要があるのですが、一番確実な方法は、現場で計測してみることです。

しかし、筆者は現場で受信感度を測定するタイミングを調整する事が難しかったため、事前に引っ越し前の住宅でスマートフォンのWi-Fiアナライザーアプリを使い、電波の受信感度をざっくり測定し設置場所を検討しました。

筆者宅は大きな物件ではないため、各フロアの天井の真ん中に設置すれば全体に電波が行き渡ると判断しました。電気図に反映し、下地を入れるよう依頼しました。

※ホームシアター用のスピーカーも天井に配管しているため、スピーカー下地という名称になっています。

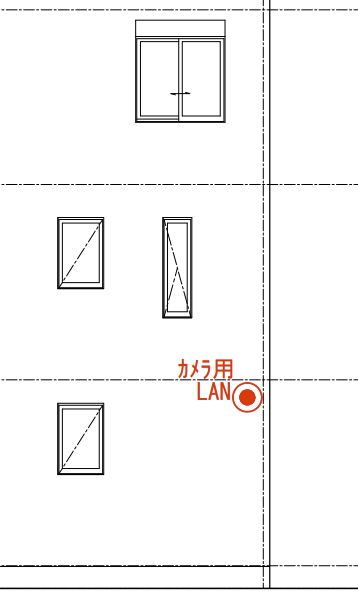

防犯カメラ取付場所

防犯カメラの設置場所は、手の届くところに設置してしまうと悪意を持った人にイタズラされる可能性があるため、2.5メートルから3メートルに設置するのが一般的のようです。(大体1階と2階の間あたり)

なるべく死角ができないように複数の防犯カメラを設置すると良いです。

ネットワーク機器設置場所

ONU、ルーター、スイッチ、サーバー等の設置場所を決めます。

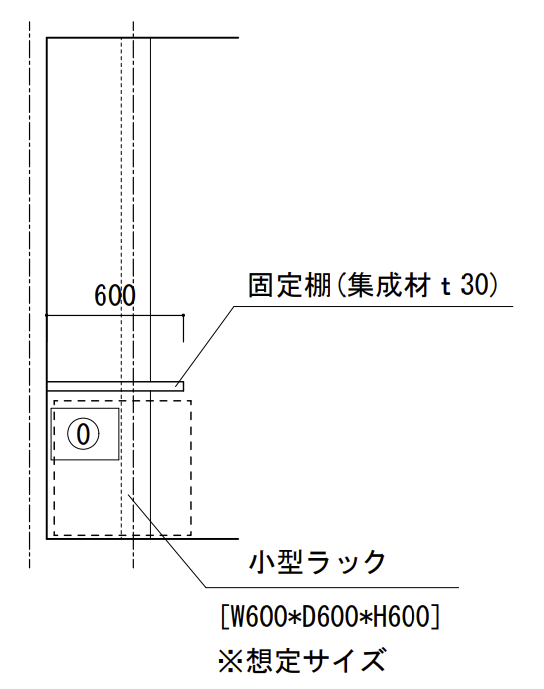

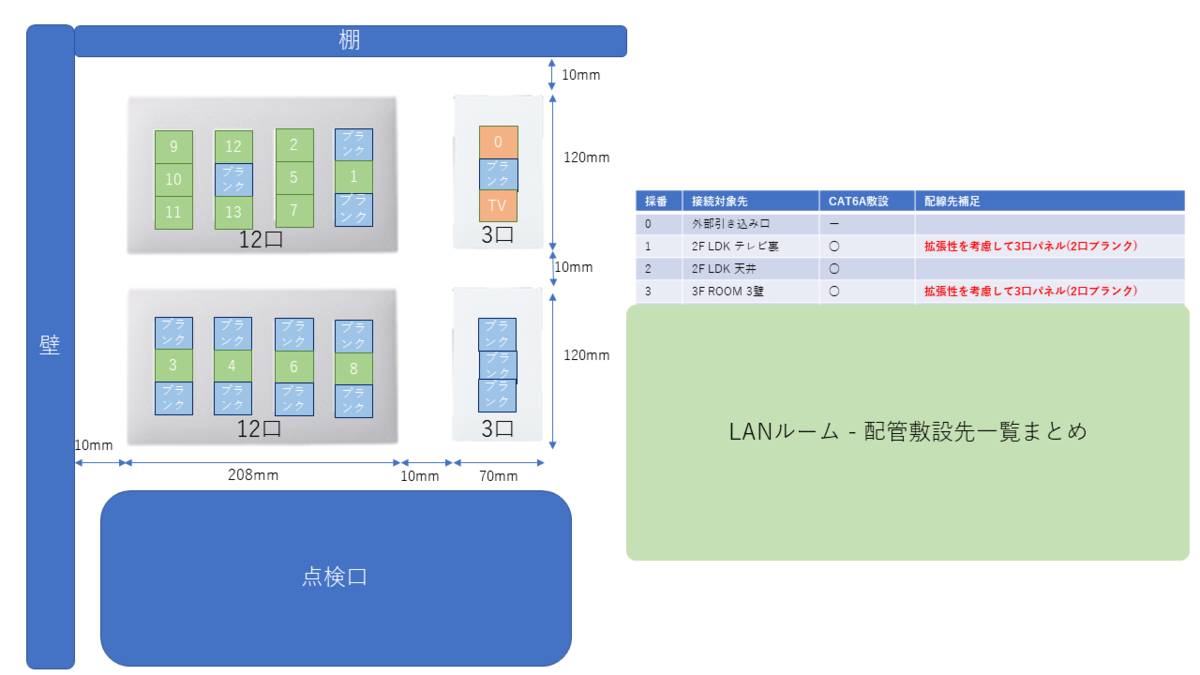

筆者は書斎に小型ラック設置スペースを設け配線は全てここへ集約することにしました。

各部屋、各フロアの天井、外壁から沢山の配管が集まることから、電気図だけでは表すことが難しく、別途自分で完成イメージを作成し担当者へ依頼しました。

完成した電気図抜粋(図面上に表しきれない)

施工イメージ

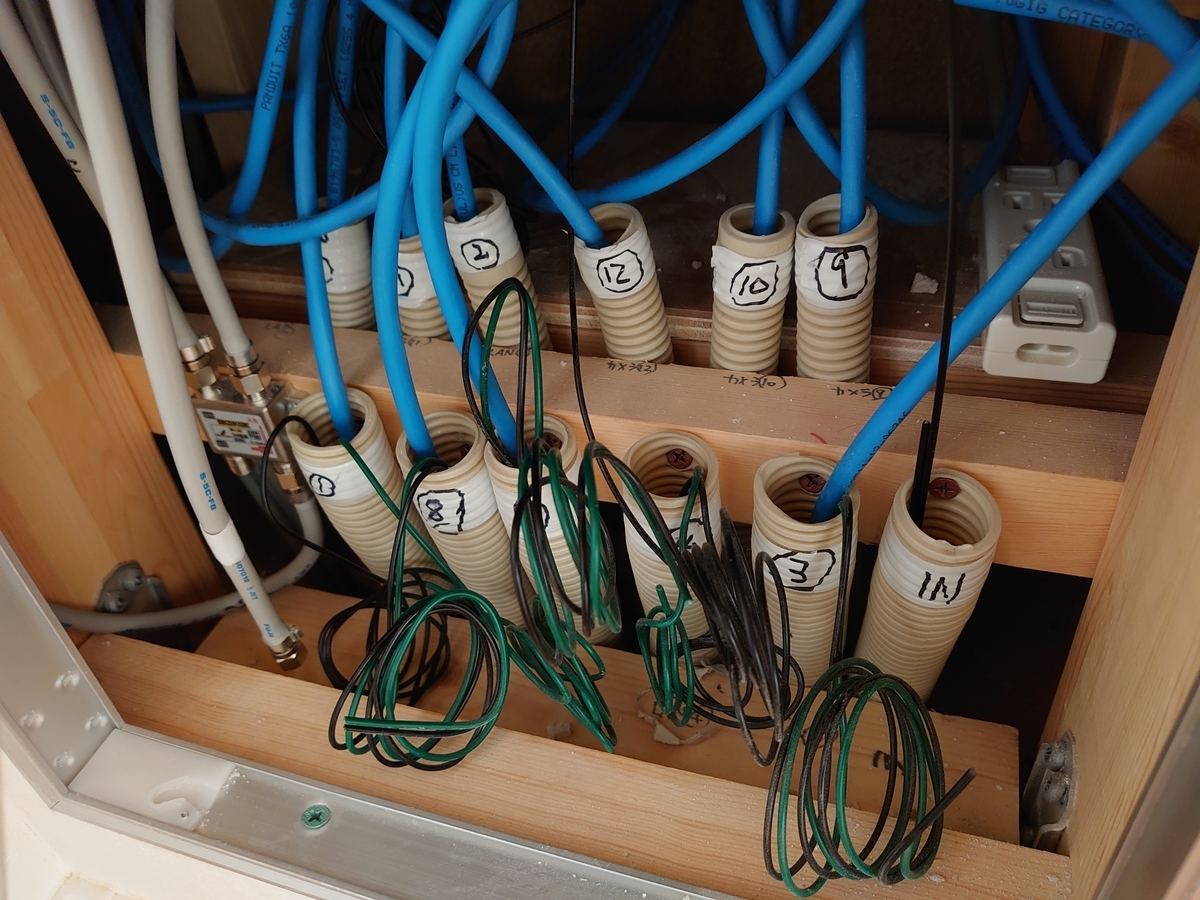

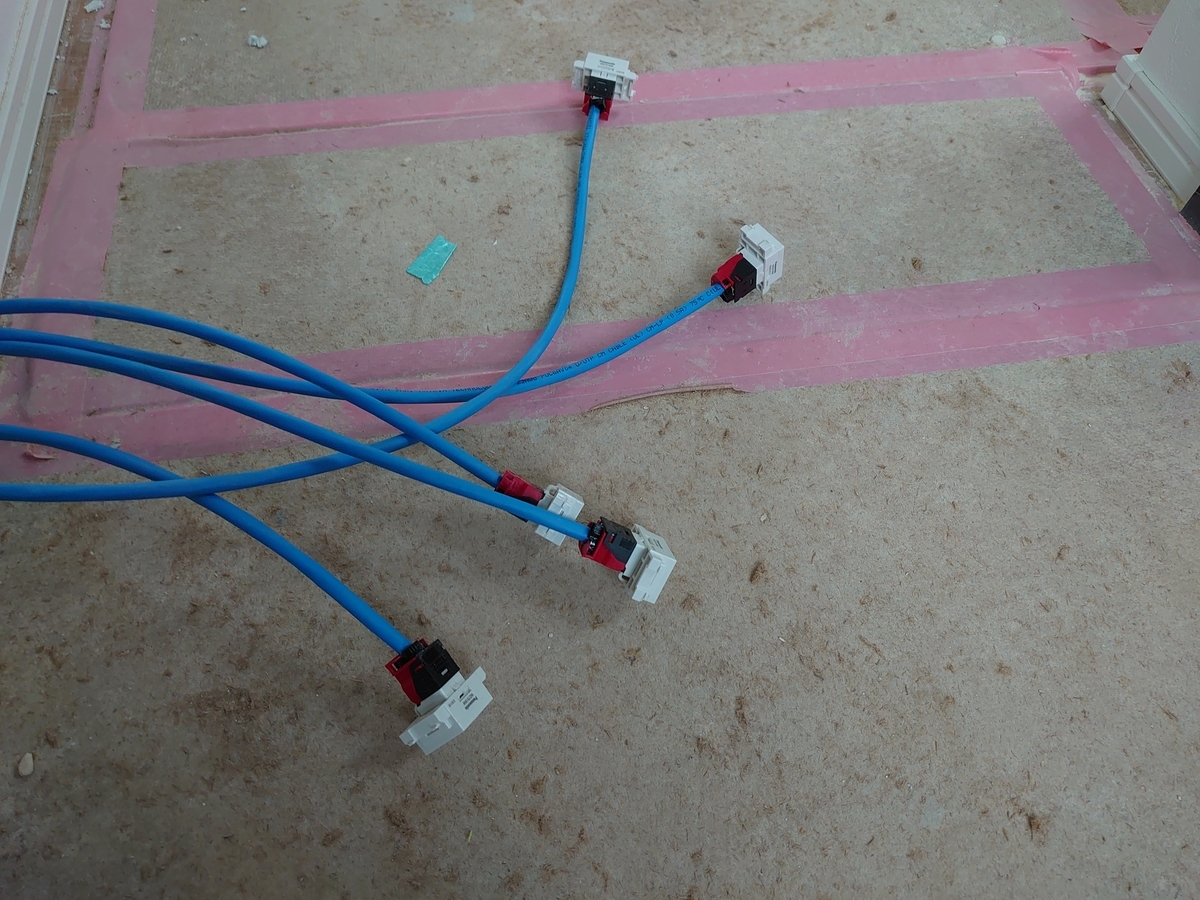

工事

設計が決まったら業者と協力し作業を進めていきます。

筆者は定期的に現場へ伺い、細かい調整や、仕上がりをチェックしました。

壁や天井を塞ぐ前に誤りを見つければ修正もしやすいため、定期的にチェックすると良いです。

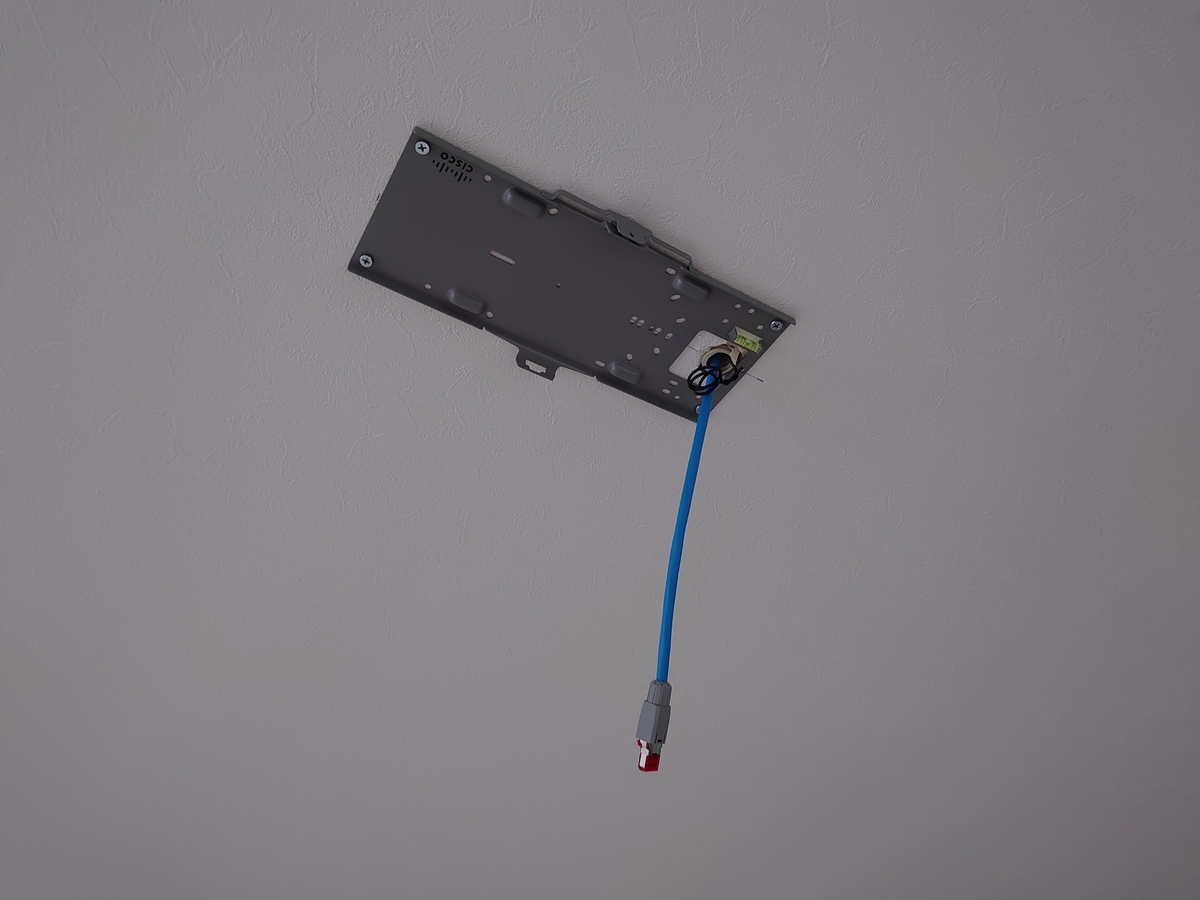

無線AP取付

電気図だけでは詳細な位置が分からないため、現場で配管の通し場所や、下地の設置場所など認識合わせをしました。マウントアダプターと同一サイズの目印を作成し貼り付けると間違いがなく確実です。

引き渡し後、書斎から同一フロア無線APの受信感度を測定したところ、-50dBmで受信できており高速な通信が実現できていました。また、フロアを移動した際は移動先フロアの無線APにローミングされ、家中どこでも高速かつ快適に無線通信が利用できています。

防犯カメラ取付

防犯カメラは持ち込みで、取り付けのみしてもらいました。

事前に外壁に配管を通しているため、見栄えがよくとても満足しています。

ネットワーク機器設置場所

情報コンセントも自分のイメージ通りに仕上がって良かったです。

配管には、後で自分でメンテナンスすることも考慮し、呼び線も入れてもらいました。

将来的に光ファイバーを宅内配線し、NASとPCを40Gbit化することを検討しています。

最後に

最後まで読んでいただきありがとうございます。

独学で勉強しながら新築マイホームのネットワーク設計・構築をしてみましたが、とても楽しかったです。

プロジェクトマネージャーというほどでもありませんが、丸投げはせずに設計や建築の進捗や状況を把握しコントロールすることが重要なことだと思いました。

以上

Cisco Meraki MV72 隠ぺい配線における注意点

はじめに

Cisco Meraki MV72 本体を外壁に隠ぺい配線する際にはまったポイントがあるため備忘録として残したいと思います。

外壁隠ぺい配線方法

外壁への隠ぺい配線方法は下記方法があります。

・マウントプレートを用いて外壁に取り付け

・ウォールマウントアーム用いて外壁に取り付け(オプション)

詳細は公式HP参照

https://documentation.meraki.com/MV/Physical_Installation/MV_Mounting_Options_and_Guidelines

注意点

Meraki MV72 は PoEを用いた給電に対応しているため、LANルームから外壁に向けて

LANケーブルを敷設できれば、録画可能になります。

私は標準サイズ(PF16)で配管手配しましたが、防犯カメラを手元に設置リハーサルをしたところ配管が狭く取付できませんでした。

Meraki MV72は防水アダプターのため、太めに設計されております。

配管する際は太めのPF管を手配しましょう。

Cisco ルーターをブロードバンドルーターとして利用 (Cisco IOS XE)

はじめに

Cisco ISR 1111 を フレッツ光ネクスト で利用する際、

アクセス制御周りで参考になるサイトが見当たらなかったため、備忘録として書き残したいと思います。

Cisco C891FJ をはじめとした従来の Cisco ルーターは

CBAC(Context-Based Access Control) や Reflexive ACLs を利用し

- プライベートネットワークからインターネット向けの通信は許可

- プライベートネットワーク発通信に対するインターネットからの戻り通信は許可

- インターネット発通信は拒否

など、FWのステートフルインスペクションと同等の動作を実現することが可能でしたが、IOS-XEでは実装されなくなってしまったようです。

その為、本稿では Zone-Based Policy Firewall を利用した設定方法を紹介します。

また、筆者の契約しているISPはDS-Liteの提供や、v6プラス(固定IPアドレス)の提供をしていないため、Ciscoルーターを用いたDS-Liteのコンフィグレーションや、MAP-Eに関しては触れません。

参考資料

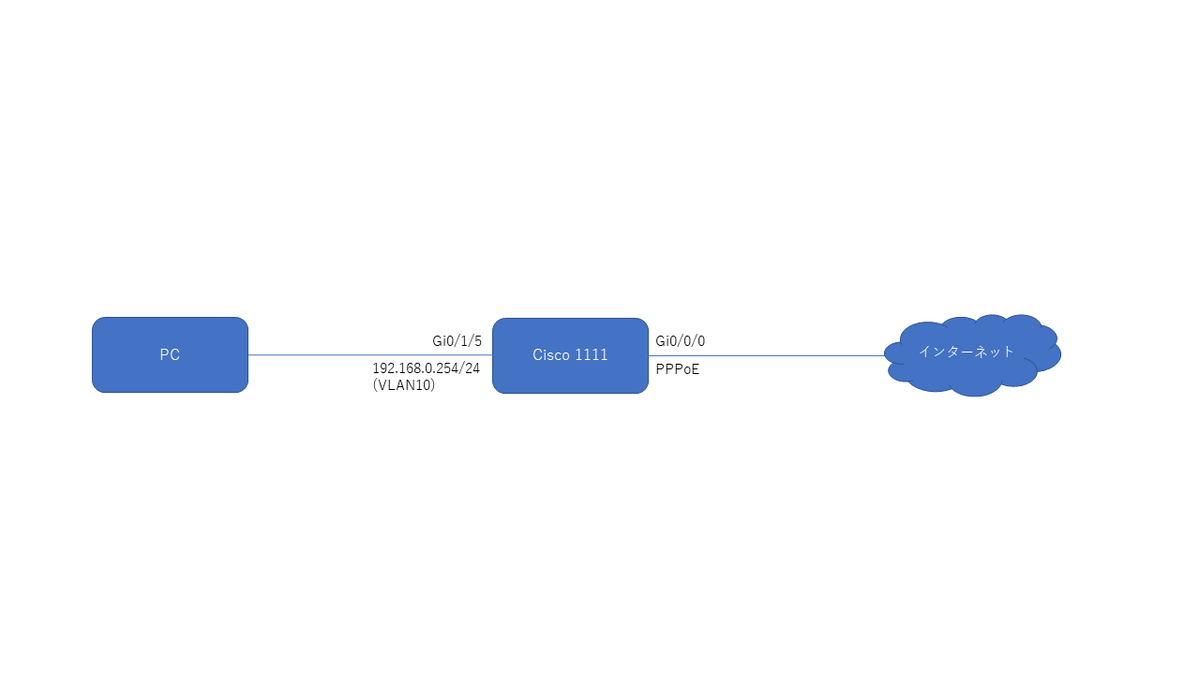

構成図

Cisco ISR 1111

Cisco IOS XE Software, Version 16.09.06

ルーターでNATしフレッツへ接続する一般的な構成となります。

インターネット接続に関する設定(PPPoE/NAT)

基本的な内容なので説明は割愛

interface GigabitEthernet0/0/0 description flets_onu no ip address negotiation auto no cdp enable pppoe enable group global pppoe-client dial-pool-number 1 interface Vlan10 description home ip address 192.168.0.254 255.255.255.0 ip nat inside ip tcp adjust-mss 1414 interface Dialer1 ip address negotiated ip mtu 1454 ip nat outside encapsulation ppp dialer pool 1 dialer-group 1 ppp authentication chap callin ppp chap hostname <ISP指定のID> ppp chap password <ISP指定のPassword> ip route 0.0.0.0 0.0.0.0 Dialer1 ip access-list standard acl_nat_inside_to_outside permit 192.168.0.0 0.0.255.255 dialer-list 1 protocol ip permit

Zone-Based Policy Firewall に関する設計

Zone-Based Policy Firewallの基本動作

- Zoneをまたぐ通信は拒否(Self Zoneは除く)

- ルーター自身が持つI/Fは Self Zone に属し、通信許可

- 同一Zone間の通信は許可

- 行きの通信を定義するだけで戻りの通信は動的に許可(inspectオプション利用時)

私の通信要件

サーバー公開はせず、インターネット向けの接続のみとなります。

アクセス制御方針

ゾーン設計

- 内部ネットワーク:inside

- インターネット:outside

- ルーターI/F:self (デフォルト)

Zone-Based Policy Firewallの設定方法

設定方法は下記の通り

- zoneの定義

- class-mapの定義

- policy-mapの定義

- zone pairの定義

- zone memberの定義

zoneの定義

zone名は任意の名称を設定します。

私は『inside』と『outside』にしましたが、VLAN名などでもよいと思います。

(config)#zone security <zone名>

class-mapの定義

class-mapはACLによる通信の定義やプロトコル指定など可能です。

match-anyとmatch-allを使うことで、and条件やor条件が可能になります。

(config)#class-map type inspect [match-any , match-all] <class-map名> #(config-cmap)#match <条件>

policy-mapの定義

policy-mapはclass-mapで定義した通信に対する振る舞いを指定することが可能です。今回は戻り通信を動的に許可したいため、 inspect を指定しています。

(config)#policy-map type inspect <policy-map名> (config-pmap)#class type inspect <class-map名> (config-pmap-c)#<inspect or pass or drop>

zone pairの定義

zone-pair で 通信の転送元ゾーンと転送先ゾーンの組み合わせを定義します。

その後、policy-mapの紐づけを行います。

(config)#zone-pair security <zone-pair名> source <zone名> destination <zone名>

(config-sec-zone-pair)#service-policy type inspect <policy-map名>

zone memberの定義

#(config)# interface <interface>

(config-if)# zone-member security <zone名>

Zone-Based Policy Firewall に関する設定

実際に私が設定した例は下記の通りです。

ゾーンの定義とインタフェース紐づけ

inside ゾーンとoutsideゾーンを定義し、インタフェースと紐づける。

zone security inside zone security outside interface Vlan10 zone-member security inside interface Dialer1 zone-member security outside

内部発→インターネット向け通信の定義

内部で利用するネットワークアドレスをACLとclass-mapで定義し、inspectを指定する。

これにより内部発通信は許可され、戻りの通信は動的に許可される。

ip access-list extended acl_zfw_inside_to_outside permit ip 192.168.0.0 0.0.255.255 any class-map type inspect match-all cmap_inside_to_outside match access-group name acl_zfw_inside_to_outside policy-map type inspect pmap_inside_to_outside class type inspect cmap_inside_to_outside inspect class class-default zone-pair security zp_inside_to_outside source inside destination outside service-policy type inspect pmap_inside_to_outside

ルーター発→インターネット向け通信の定義

tcp/udp/icmp通信をinspectする。これによりルーター発通信は許可される。

class-map type inspect match-any cmap_self_to_outside match protocol tcp match protocol udp match protocol icmp policy-map type inspect pmap_self_to_outside class type inspect cmap_self_to_outside inspect class class-default zone-pair security zp_self_to_outside source self destination outside service-policy type inspect pmap_self_to_outside

インターネット発→ルーター向け通信の定義

policy-mapは、class-mapの紐づけを行わないと、class-default で drop 処理される。

これにより、インターネット発通信はすべて拒否される。

policy-map type inspect pmap_outside_to_self

class class-default zone-pair security zp_outside_to_self source outside destination self

service-policy type inspect pmap_outside_to_self

インターネット発→ルーター向け通信の定義(おまけ)

下記のように drop log オプションを定義することで、通信拒否した内容をログを出力させることが可能です。トラブルシューティングなどに有用です。

policy-map type inspect pmap_outside_to_self

class class-default

drop log

ログを有効にししばらく利用しておりましたが、日常的に 22,23,53,80,443,3389 ポート へのアクセスがありしっかりアクセス制御をしないと危ない印象を受けました。